Всем привет!!!

В этот раз я расскажу как быстро и легко настроить VPN сервер на Synology NAS, что бы иметь доступ к своей домашней или офисной сети находясь за ее пределами.

Этот материал не предназначен для обхода блокировок, а направлен на обеспечение доступа к законному программному обеспечению, обновлению баз данных антивирусов, а также на создание соединения между домашними сетями для обмена личными файлами и просмотра персонального контента. Любая фраза или предложение выдернутая из контекста статьи не может быть доказательством обратного.

Для чего нужен такой VPN сервер для дома? Причин может быть много. Это либо безопасность, что бы не открывать незащищенные порты наружу открывая только порты VPN сервера, либо просто что бы подключаться к домашним устройствам из вне, так как будто вы находитесь дома. Для офиса же или предприятия думаю такой вопрос излишний, любой администратор понимает суть VPN сервера.

Synology NAS VPN сервер

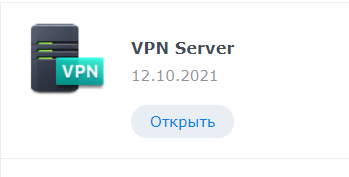

И так у вас есть Synology NAS, вы заходите в центр пакетов и ставите VPN server

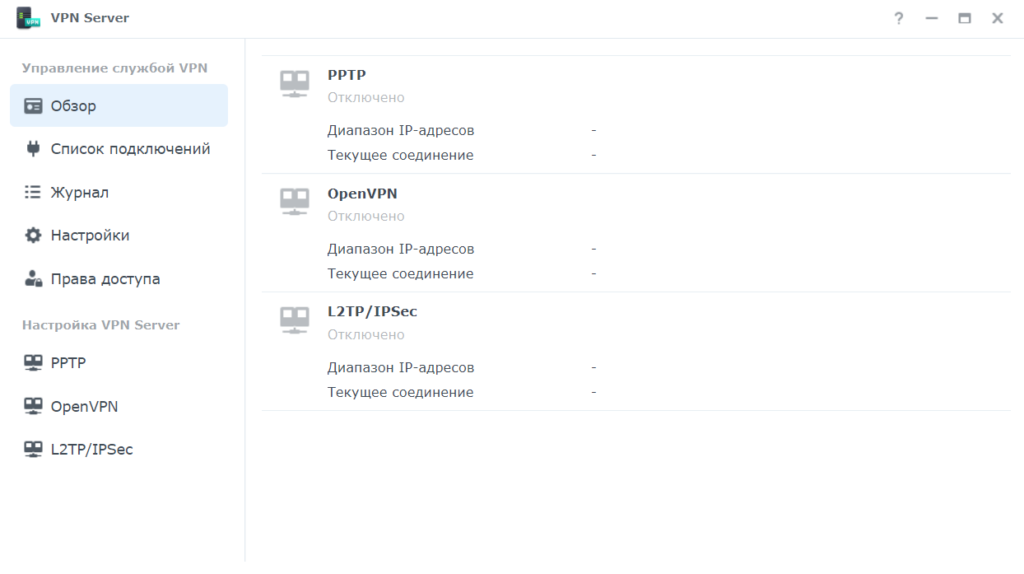

Открываете его и видите такую картину:

Synology VPN server поддерживает три протокола: PPTP, OpenVPN и L2TP\IPsec. PPTP хороший протокол, но считается менее безопасным чем другие. OpenVPN это открытый протокол и он есть на большинстве устройств. А L2TP\IPsec считается самым защищенным из представленных и он встроен почти во все ОС и устройства Windows, MAC OS, Android и IOS. Именно поэтому я и решил использовать последний, так как не нужно устанавливать дополнительное ПО.

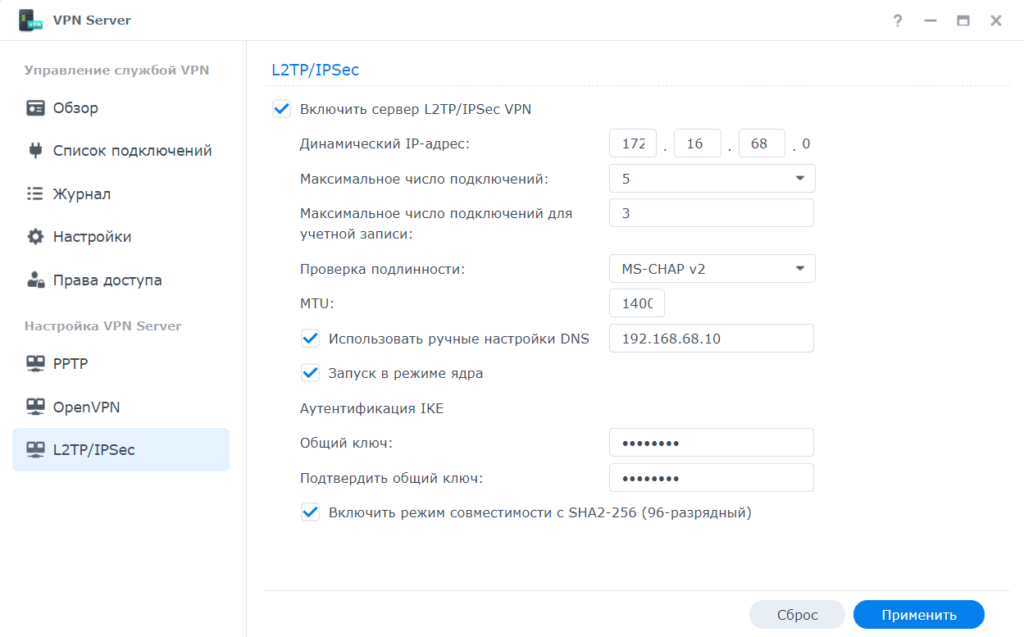

Настройка L2TP\IPsec выглядит очень просто:

- Динамический IP-адрес, VPN Server присвоит VPN-клиентам IP-адреса, выбрав их из диапазона виртуальных IP-адресов. Например, если для динамического IP-адреса сервера VPN Server задано значение «172.16.68.0», то виртуальный IP-адрес VPN-клиента может быть в диапазоне от « 172.16.68.1» до « 172.16.68.[максимальное число подключений]» для PPTP и в диапазоне от « 172.16.68.2» до « 172.16.68.255» для OpenVPN.

Важно! Прежде чем указывать динамический IP-адрес сервера VPN, учтите следующее.

- Динамические IP-адреса, разрешенные для сервера VPN Server, должны быть в одном из следующих диапазонов:

- От «10.0.0.0» до «10.255.255.0»

- От «172.16.0.0» до «172.31.255.0»

- От «192.168.0.0» до «192.168.255.0»

- Указанные динамический IP-адрес сервера VPN Server и присвоенные клиентам VPN виртуальные IP-адреса не должны конфликтовать с IP-адресами, которые сейчас используются в вашей локальной сети.

Простыми словами сетка для VPN должна отличаться от вашей существующей реальной сети.

- С максимальным числом подключений думаю все понятно.

- В проверке подлинности два варианта, тот что PAP передает пароли в незашифрованном виде, это нас не устраивает, поэтому выбираем MS-CHAP v2

- MTU 1400 стоит по умолчанию, рекомендую так же оставить, так как оно должно быть меньше чем реальное MTU интернет подключения. Так как мы его не знаем, то ставим 1400. Этот параметр точно подойдет и особо не повлияет ни на что.

- Если вы хотите что бы через VPN подключение еще и ваш личный DNS работал, то укажите его IP адрес

- Запуск в режиме ядра ставим для максимальной производительности VPN сервера.

- Очень важно задать общий ключь достаточно сложный, это влияет на безопасность.

- Включать или не включать режим совместимости это на ваше усмотрения.

Для подключения MAC OS галочку совместимости нужно убрать !!!

На этом вся настройка Synology VPN сервера выполнена и он готов к подключению первых клиентов.

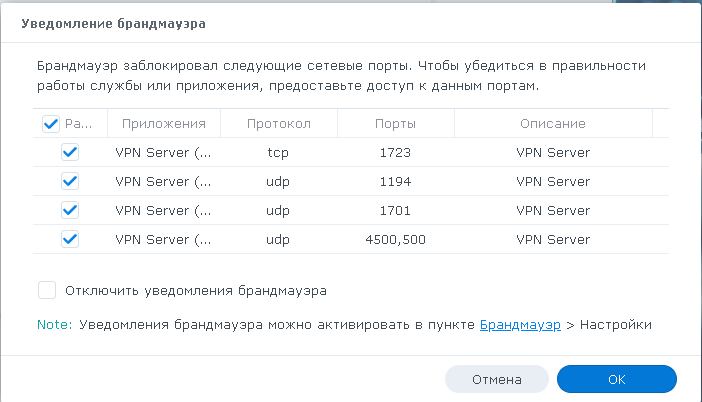

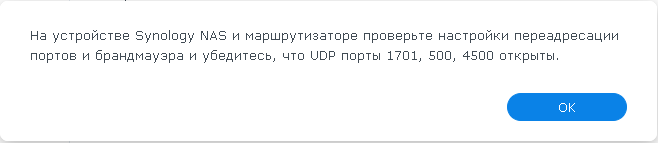

Так же хочу отметить, что если у вас на Synology настроен фаервол, то нужно разрешить в нем сетку для динамического IP настроенную первым этапом и открыть порты для внешних подключений

Порт 1723\TCP нужен для PPTP, порт 1194\UDP нужен для OpenVPN, а порты 1701\UDP, 4500\UDP и 500\UDP нужны для L2TP\IPsec.

Впрочем, когда вы все настроите и нажмете применить вам это сообщит система:

Windows 10\11 клиент

Теперь, когда все настроено и порты открыты и проброшены на NAT, настало время подключиться к нашему VPN серверу, Начнем с Windows. А с ним и только с ним как раз есть небольшие трудности.

По умолчанию встроенный VPN клиент Windows не поддерживает подключение к L2TP/IPsec через NAT. Дело в том, что IPsec использует протокол ESP (Encapsulating Security Payload) для шифрования пакетов, а протокол ESP не поддерживает PAT (Port Address Translation). Если вы хотите использовать IPSec для коммуникации, Microsoft рекомендует использовать белые IP адреса на VPN сервере. Простыми словами Windows хочет что бы вы поднимали VPN сервер на роутере или на сервере, который подключен непосредственно к интернету без роутера и NAT. Это весьма дорого и не всегда выполнимо. Поэтому есть решение.

Можно использовать командлет PowerShell для внесения изменений в реестр:

Set-ItemProperty -Path "HKLM:SYSTEM\CurrentControlSet\Services\PolicyAgent" -Name "AssumeUDPEncapsulationContextOnSendRule" -Type DWORD -Value 2

Или отредактировать реестр вручную. Более подробно Как подключиться к VPN Server от Synology с помощью ПК Windows? – Центр знаний Synology

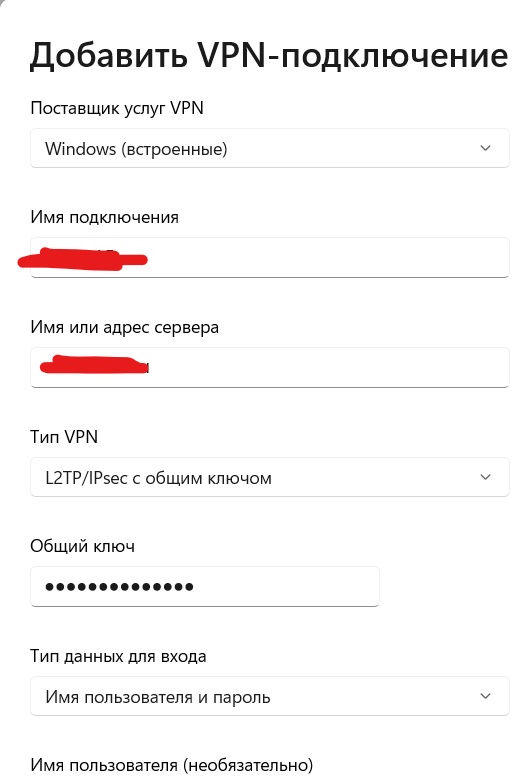

Затем создадим подключение VPN с такими параметрами:

На этом настройка подключения на Windows завершена и можно подключаться.

Если способ выше не помогает и ваш Windows ПК не подключается по L2TP то нужно сделать следующее:

Взято от сюда: Исправляем проблему подключения к L2TP/IPSec VPN серверу за NAT | Windows для системных администраторов (winitpro.ru)

- Ослабляет уровень шифрования, для L2TP/IPSec используются алгоритмы MD5 и DES:

reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters" /v AllowL2TPWeakCrypto /t REG_DWORD /d 1 /f

- Включает шифрование IPsec, которое часто отключается некоторыми VPN клиентами или утилитами:

reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters" /v ProhibitIpSec /t REG_DWORD /d 0 /fЕсли и это не поможет, то используйте вместо L2TP протокола PPTP на крайний случай.

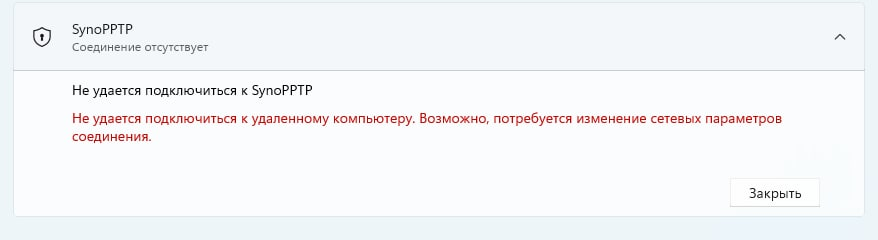

Так же на Windows ПК встречается такая проблема: Не удается подключиться к удаленному компьютеру. Возможно потребуется изменение сетевых параметров соединения

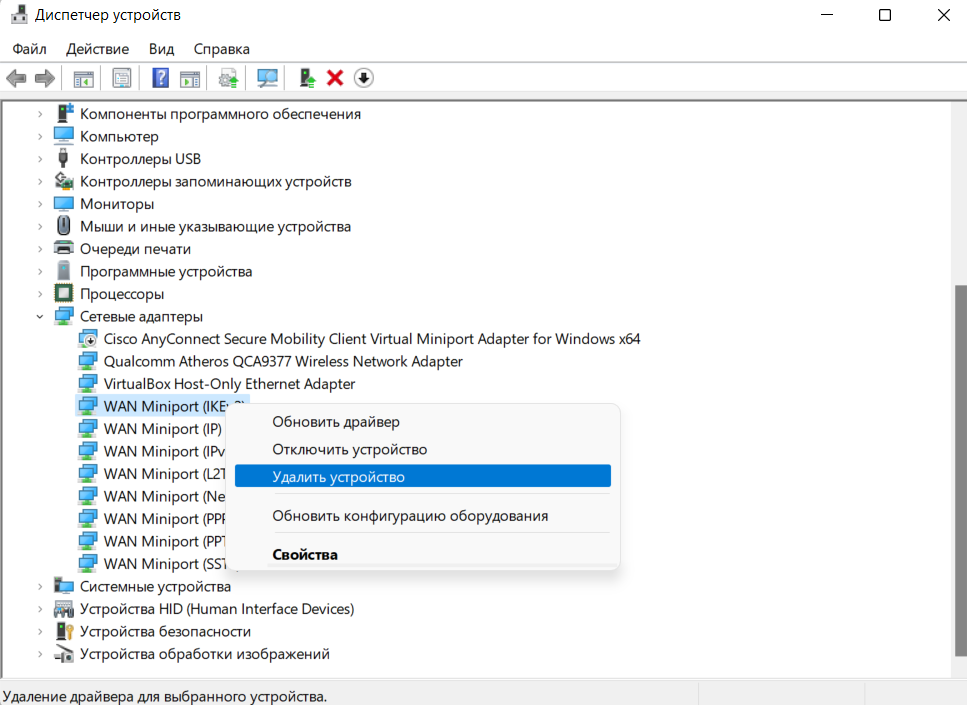

Нужно открыть Диспетчер устройств – Сетевые адаптеры и удалить все устройства WAN Miniport

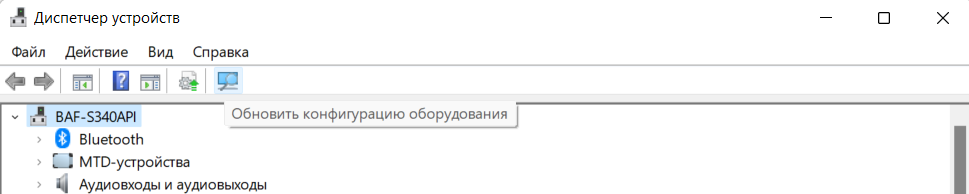

Затем щелкнуть в самый верх по названию вашего ПК и нажать кнопку “Обновить конфигурацию оборудования”

Устройства WAN miniport будут установлены заново и проблем с подключением не будет.

На телефоне подключение выглядит практически также, не вижу смысла это расписывать. Тут самое главное, то что это легко и все необходимое уже встроено в телефон. Настраивается в пару действий и работает просто превосходно.

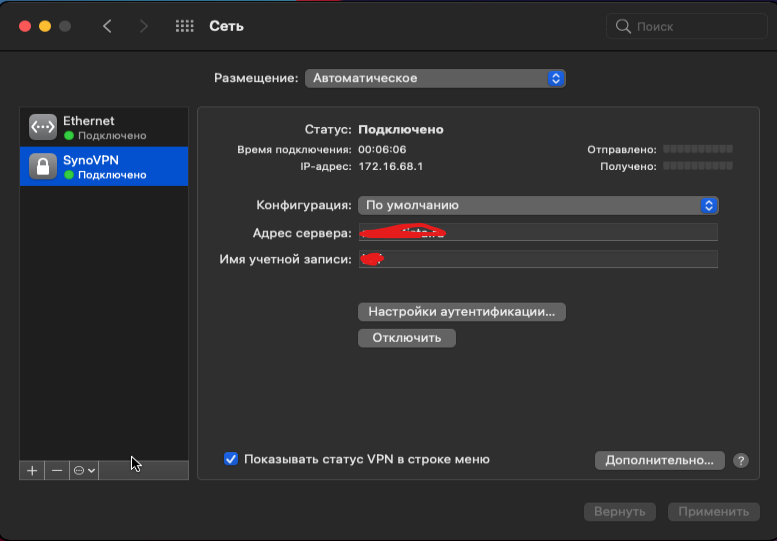

MAC OS клиент

На MAC OS тоже все просто, только выглядит по другому, а параметры все теже:

Linux клиент

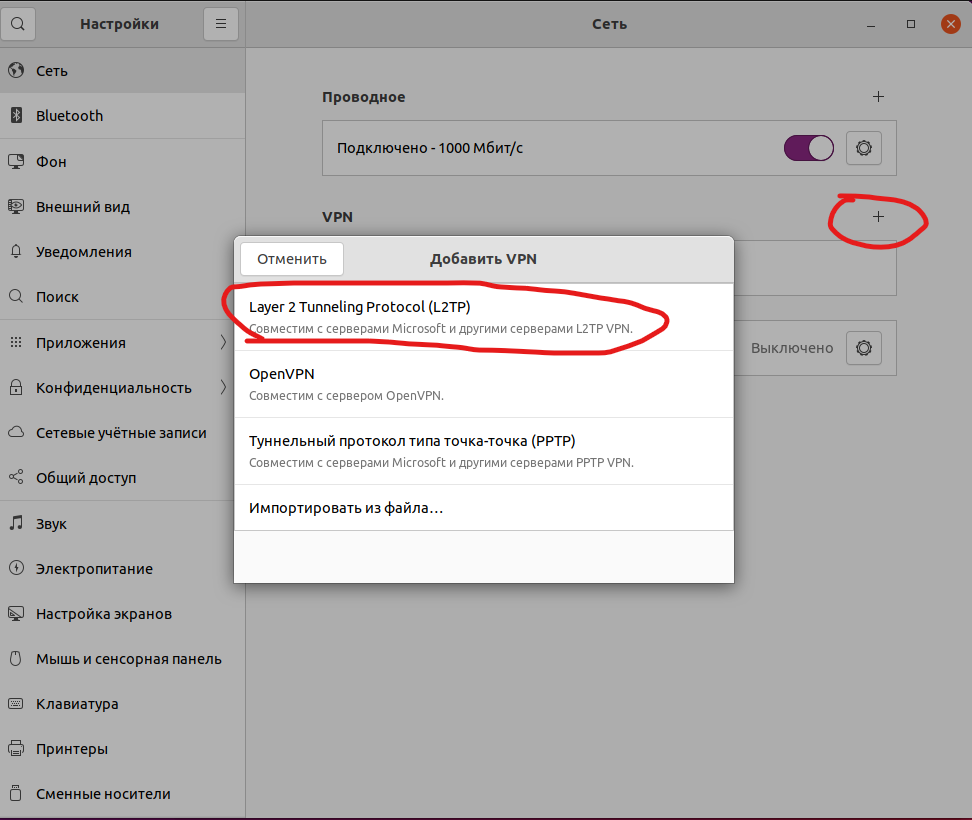

Мой основной и самый любимый дистрибутив для декстопа это Ubuntu. Поэтому буду показывать на ее примере, но в других дистрибутивах будет оналогично.

Для начала установим требуемый пакет, которого почему-то нет по умолчанию

sudo apt install network-manager-l2tp network-manager-l2tp-gnomeПосле этого открываем настройки, сетевые подключения и жмем добавить VPN

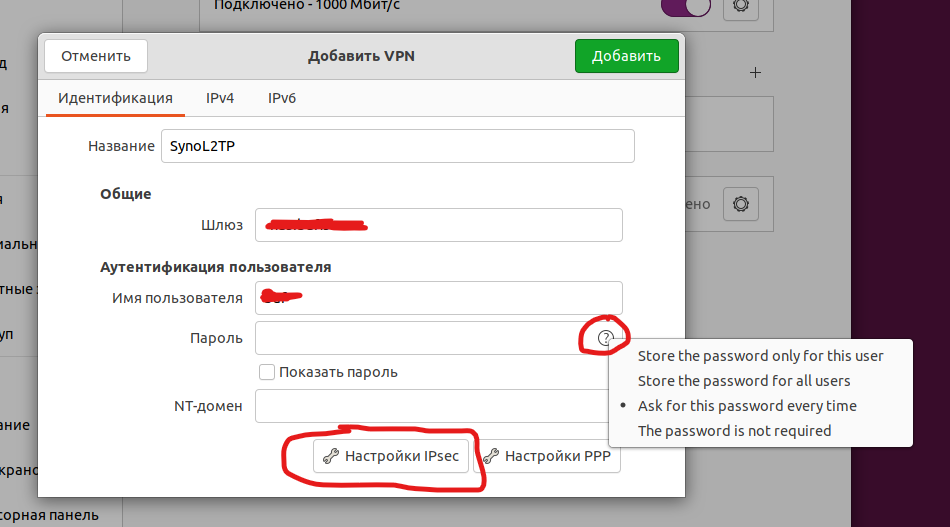

В открывшемся окне указываем название, доменное имя вашего NAS или IP адрес, логин DSM и тут начинается интересное

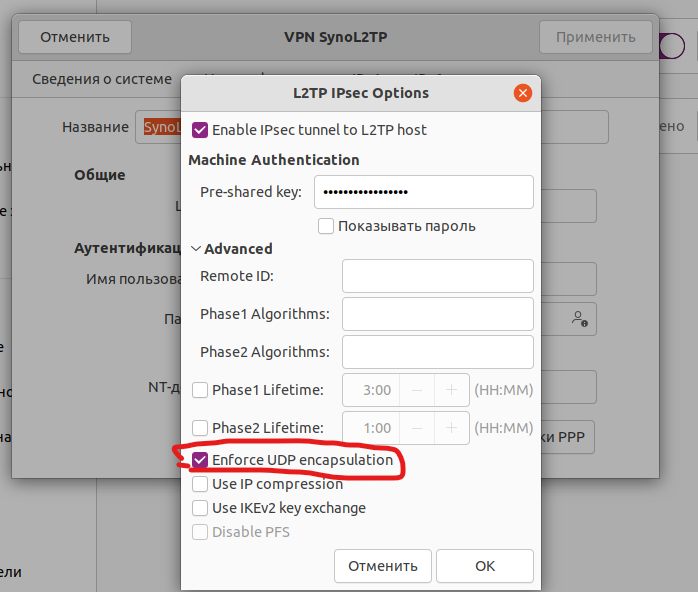

По умолчанию пароль вы не введете, нажимаем на вопрос и выбираем пункт 1 или 2 (сохранять пароль дя пользователя или всей ОС). Я выбрал первое. Затем жмете на кнопку Настройка Ipsec и вводите общий ключь сервера

Так же обязательно открывайте дополнительные настройки и ставте галочку: Enforce UDP encapsulation

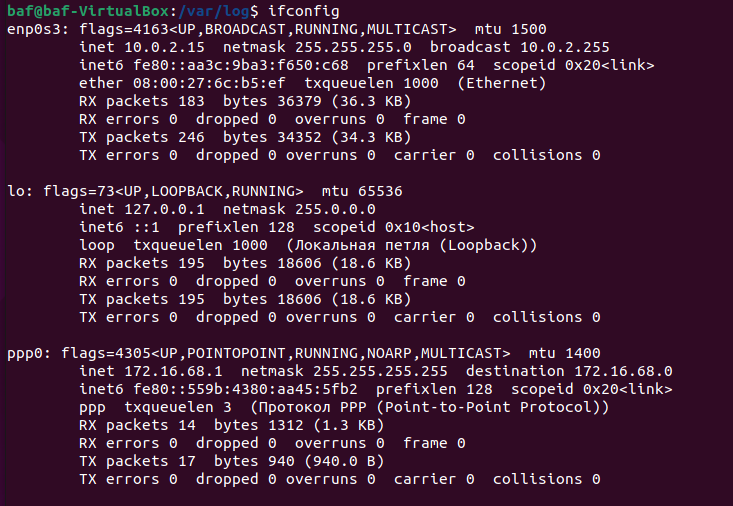

Сохряняем все настройки, и включаем VPN. Если все введено правильно, то в терминале можно увидеть VPN интерфейс ну и проверить, что все работает как надо.

На этом моя статья “Synology NAS поднимаем VPN сервер” завершена. Пользуйтесь Synology и желаю удачи!!!