Всем привет!!!

Сегодня я расскажу как запустить анонимный TOR на Synology NAS используя docker контейнер.

TOR – свободное и открытое программное обеспечение для реализации второго поколения так называемой луковой маршрутизации. Это система прокси-серверов, позволяющая устанавливать анонимное сетевое соединение, защищённое от прослушивания. Рассматривается как анонимная сеть виртуальных туннелей, предоставляющая передачу данных в зашифрованном виде

Tor — Википедия (wikipedia.org)

В общих чертах нужно установить прокси сервер, который будет маршрутизировать наш трафик через сеть TOR. В результате трафик будет так анонимизироваться, что получателю будет практически невозможно на 99% определить кто же этот трафик шлет. Ну и как бонус обход заблокированных ресурсов, так как трафик будет приходить получателю постоянно с разных стран.

Хочу отметить, что ставить мы будем TOR Client это и есть прокси сервер, а еще есть TOR raley. Последний работает как частица TOR сети, передавая через себя трафик. Пакет, который мы будем ставить, умеет и то и то, но настраивать мы будем только TOR client. То есть в теории из него можно сделать путем настроек TOR Raley.

Еще существует TOR Browser, он по сути просто подключается к другим TOR Client-ам. Поэтому я предпочел пользоваться своим браузером, а работу по анонимизации трафика возложил на специализированный TOR Client. Это более универсальное средство.

Хватит теории начнем. Я сделал проект конфигурации контейнера на сайте GitHub baf28/tor-client-docker: tor client for Synology NAS (github.com) По факту проект состоит из двух файлов Dockerfile описывает как создать контейнер и torrc – это файл с настройками TOR client-а.

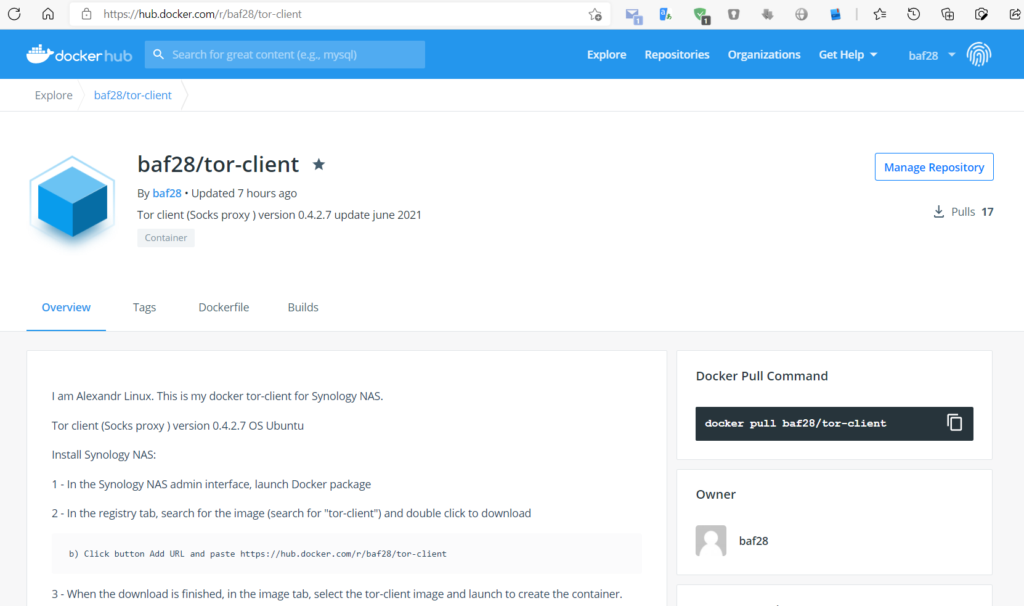

Дальше я создал репозиторий на Docker Hub baf28/tor-client (hub.docker.com) и привязал к нему репозиторий из GitHub-а.

В результате докер хаб сам собрал контейнер, который может скачать кто угодно и запустить у себя. В моем случаи я буду запускать на Synology NAS, но никто не мешает скачать его на linux или даже Windows.

Кстате в поиске мой контейнер покаким-то причинам не отображается, можно скачать его зная только прямую ссылку. Я не знаю почему так, но это так. Кто знает почему напишите в комментариях. Я не смог найти ответа на этот вопрос в интернете.

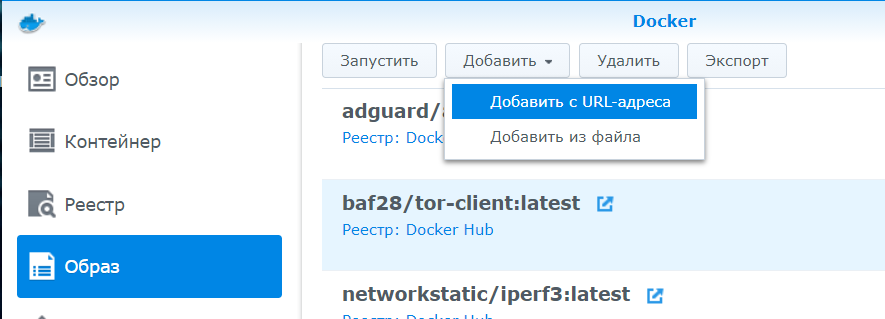

Дальше открываем наш DSM? запускаем окно Docker и переходим не в реестр, так как поиск не выдает мой контейнер, а сразу в Образы. Тут жмем Добавить – Добавить с URL-адреса

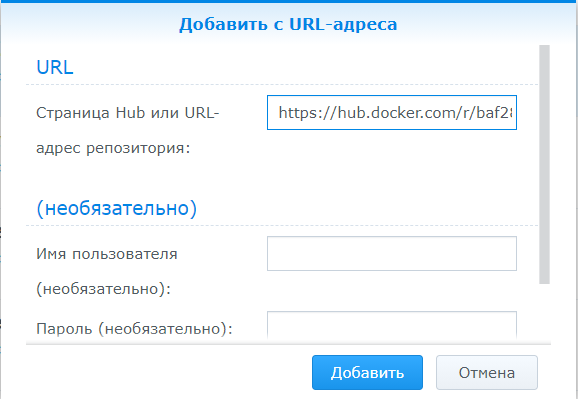

В открывшемся окно вставляем ссылку на контейнер с докер хаба baf28/tor-client (docker.com) и нажимаем кнопку добавить.

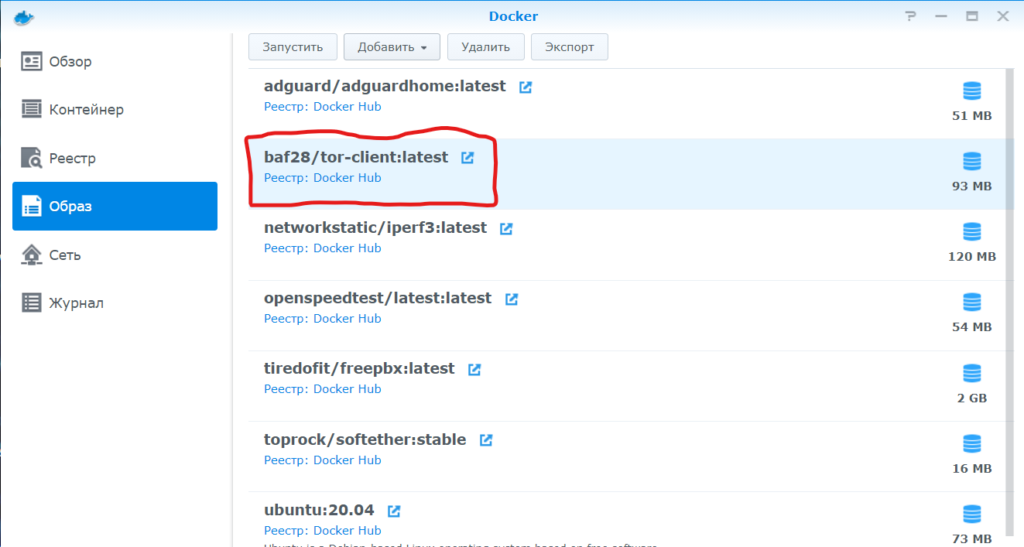

После это контейнер должен закачаться к вам на Synology

Тут надо понимать, что я не единственный кто сделал TOR Client. По слову tor-client вы в праве найти другие контейнеры других людей, но на момент написания статьи мой контейнер был с самой свежей версией из всех представленных в поисковой выдаче и версия это 0.4.2.7 причем на базе Ubuntu. Хотя какая разница какая там база ОС, контейнер запустится на любой.

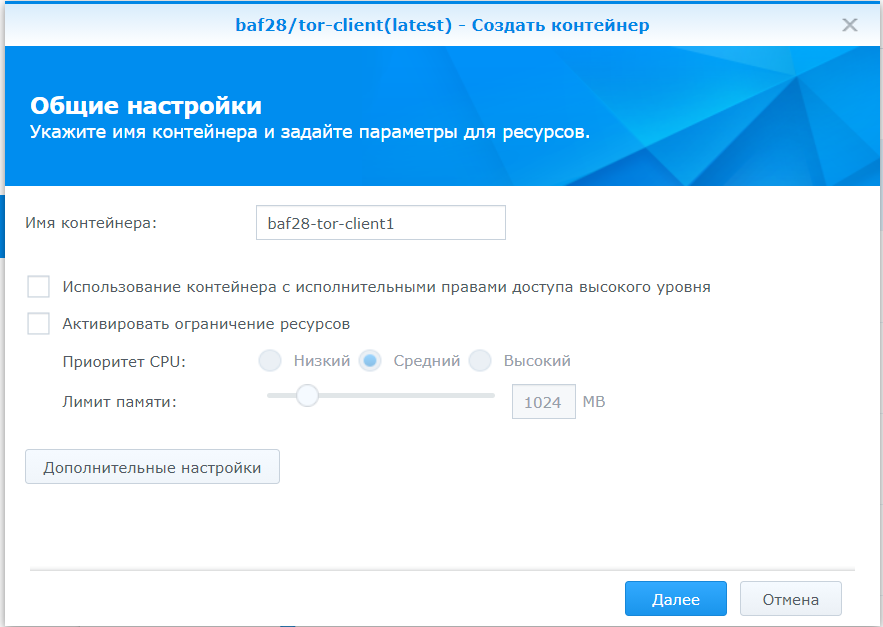

Теперь осталось только запустить наш контейнер. В Образах выделяем наш контейнер и жмем кнопку запустить, откроется такое окно:

Тут достаточно написать любое уникальное имя понятное вам. Но как рекомендация от меня я бы установил Средний приоритет и ограничил ресурсы памяти. Например мой контейнер с TOR клиентом не потребляет больше 100М памяти, поэтому смело можно указать 200МB. Этого будет достаточно, но естественно все будет зависеть от того как вы будите пользоваться. Поэтому выбирайте ограничения с головой.

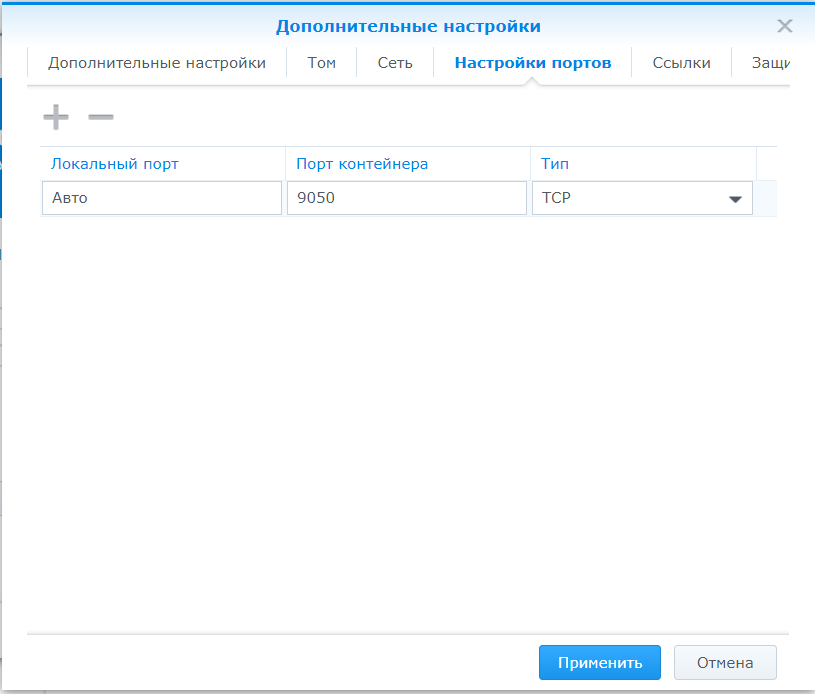

Далее щелкаем на кнопку “Дополнительные параметры” и в появившемся окно переходим на вкладку настройки портов

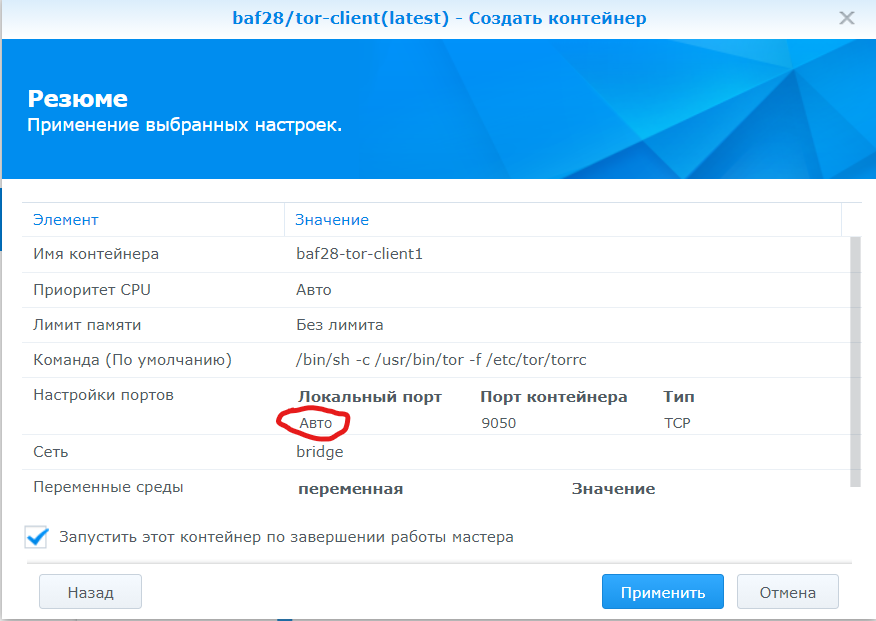

Тут нужно вместо Авто указать желаемый порт, я рекомендую указать точно такой же 9050, но это не принципиально, главное что бы этот порт не был уже задействован у вас на Synology. Если вы не укажите тут порт и оставите Авто, то когда контейнер запустится система назначит его сама любой свободный. Узнать его можно будет, но каждый раз после рестарта контейнера он будет меняться, поэтому лучше указать один раз и все. Больше ничего не надо настраивать, жмем Применить, затем Далее и затем Применить:

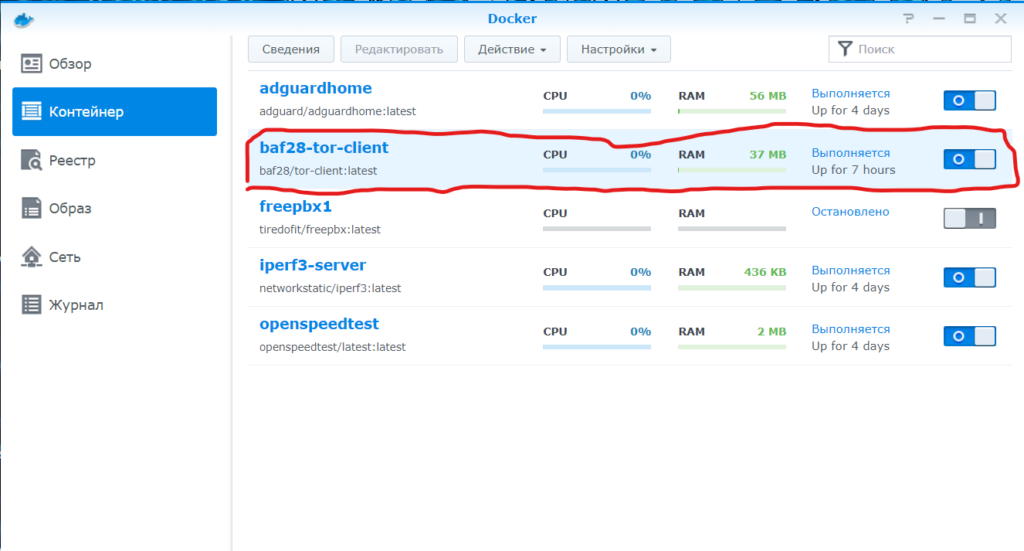

После этого нужно убедиться, что наш контейнер работает. Для этого перейдите на вкладку Контейнеры:

Первую минуту не торопитесь, подождите, контейнеру нужно время для запуска. Если все хорошо, то идем дальше.

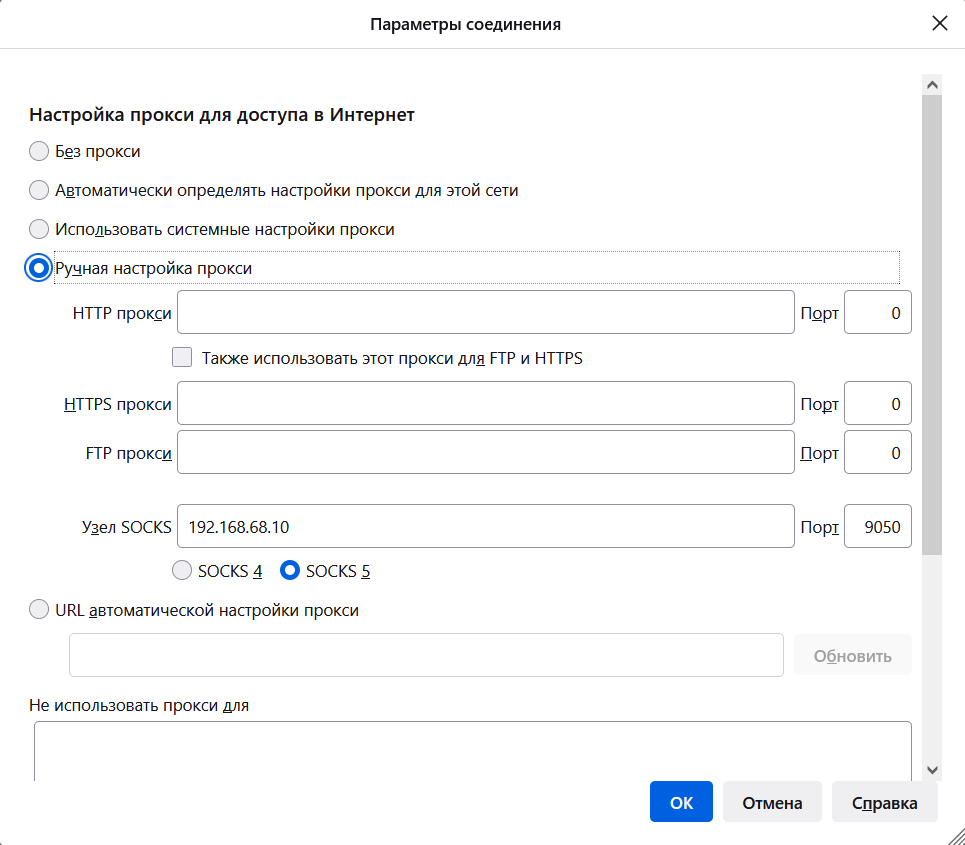

А дальше нам осталось настроить наш браузер, что бы трафик посылался через сеть TOR. Для этого в настройках браузера прописываем прокси сервер SOCKS 5:

Где в поле Узел SOCKS указываем IP адрес вашего Synology а в поле порт выбранный вами порт, в моем случаи это 9050.

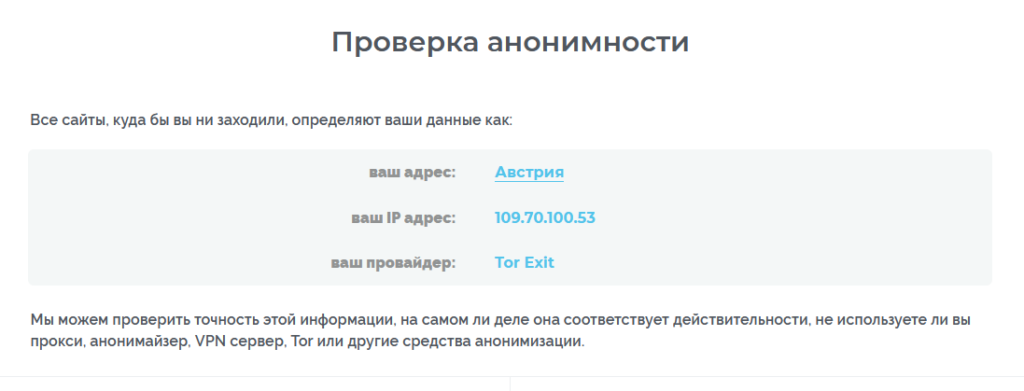

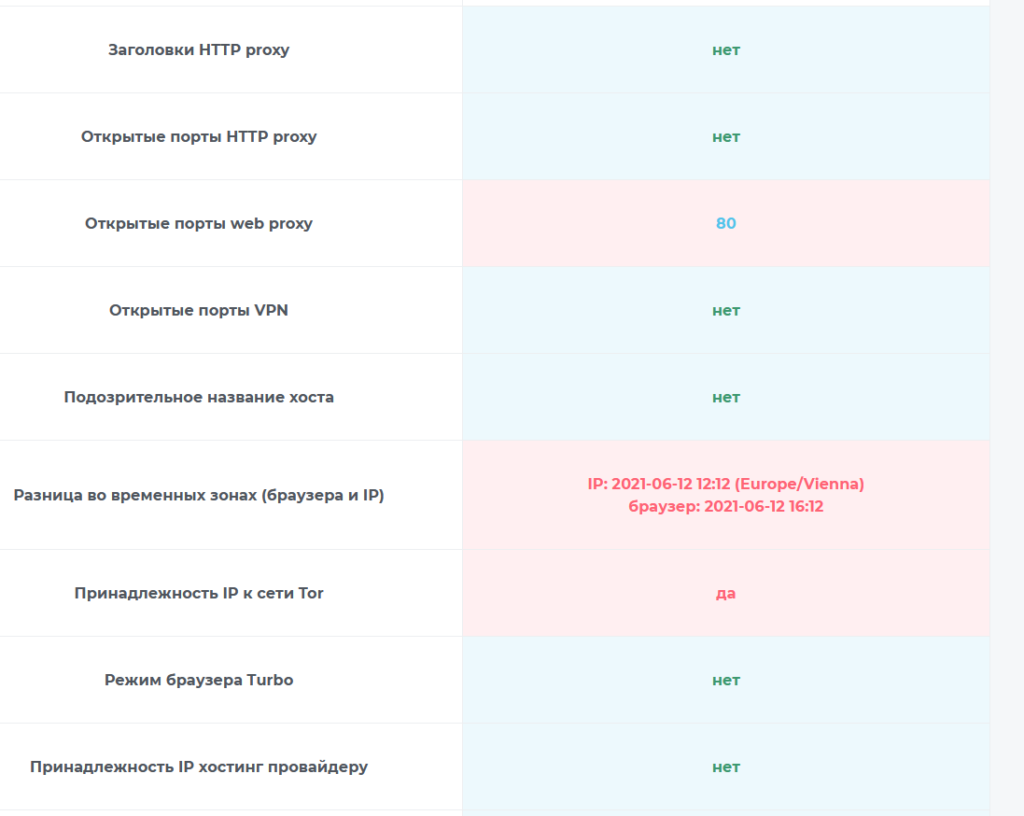

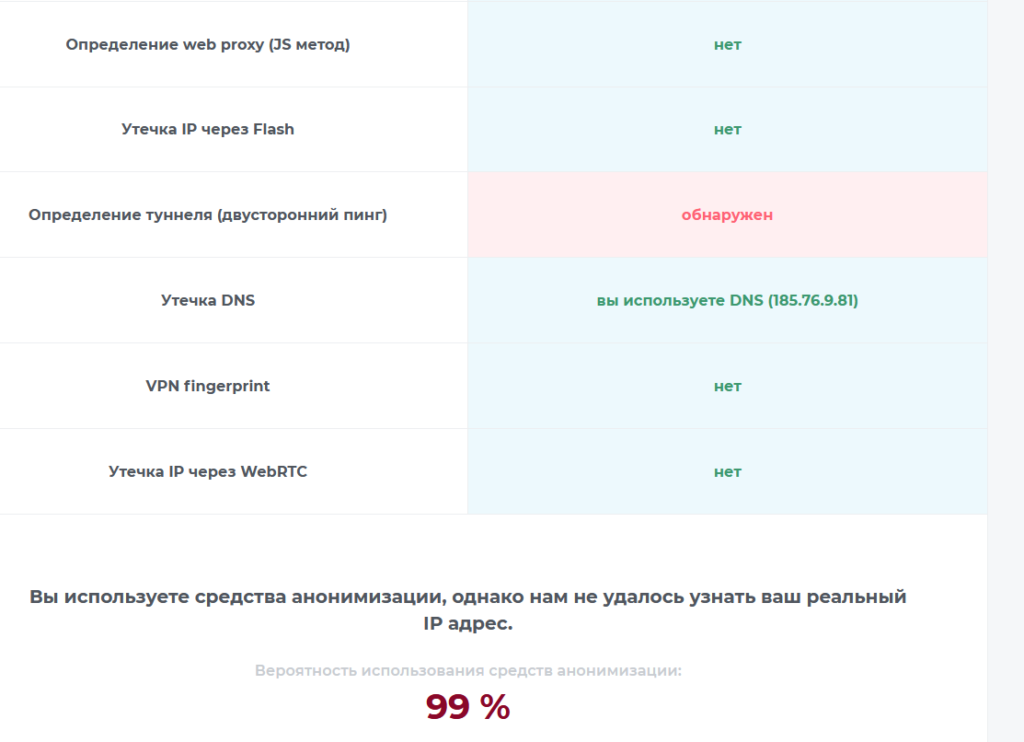

Ну вот и все настройка закончена и можно проверить анонимность. Для этого я использовал два сайта

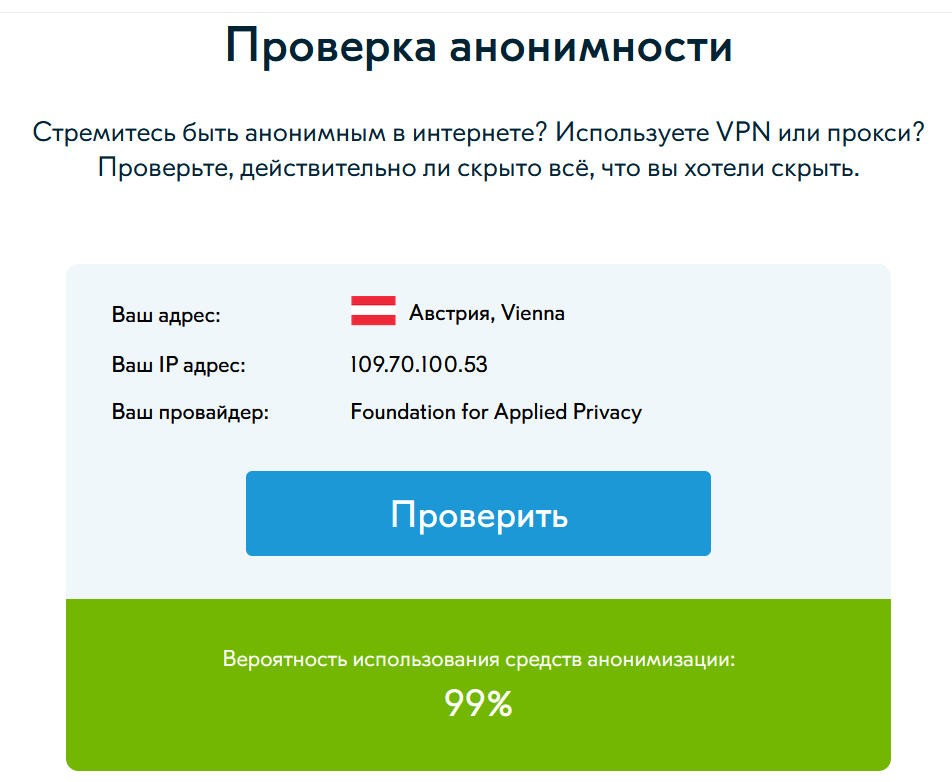

И второй сайт:

Как видно, оба ресурса показывают 99% анонимности. И тут надо отметить, что если вы будите пользоваться браузеров TOR то результат на этих ресурсах будет точно таким же. Поэтому в этом плане и браузер и TOR Client одинаково хорошо работают.

Еще нужно отметить, что каждые 15 минут TOR Client будет перестраивать луковое дерево и соответственно страна и IP адрес будут меняться. Весьма не плохо правда?

Я снял небольшой видеоролик. Желаю приятного просмотра!!!

Тот же самый ролик, но на российской площадке видео хостинга:

Запускаем анонимный TOR на Synology NAS