Всем привет!!!

Знаете как обнаружить, что ваш Synology NAS пытаются взломать? Как защититься от подбора пароля? В этой статье я расскажу как это можно настроить.

Так уж завелось в интернете, что в этой глобальной сети обитают не только сервера, ПК и телефоны, но еще и огромная куча зловредных ботов. Задача этих ботов найти уязвимое место и бить туда пока не пробьют дыру в вашей защите. А мы все знаем, что Synology NAS покупают именно для того, что бы он был личным облаком доступным с любой точки мира, где есть интернет. И поэтому наш NAS становится лакомым кусочком, который хотят оттяпать.

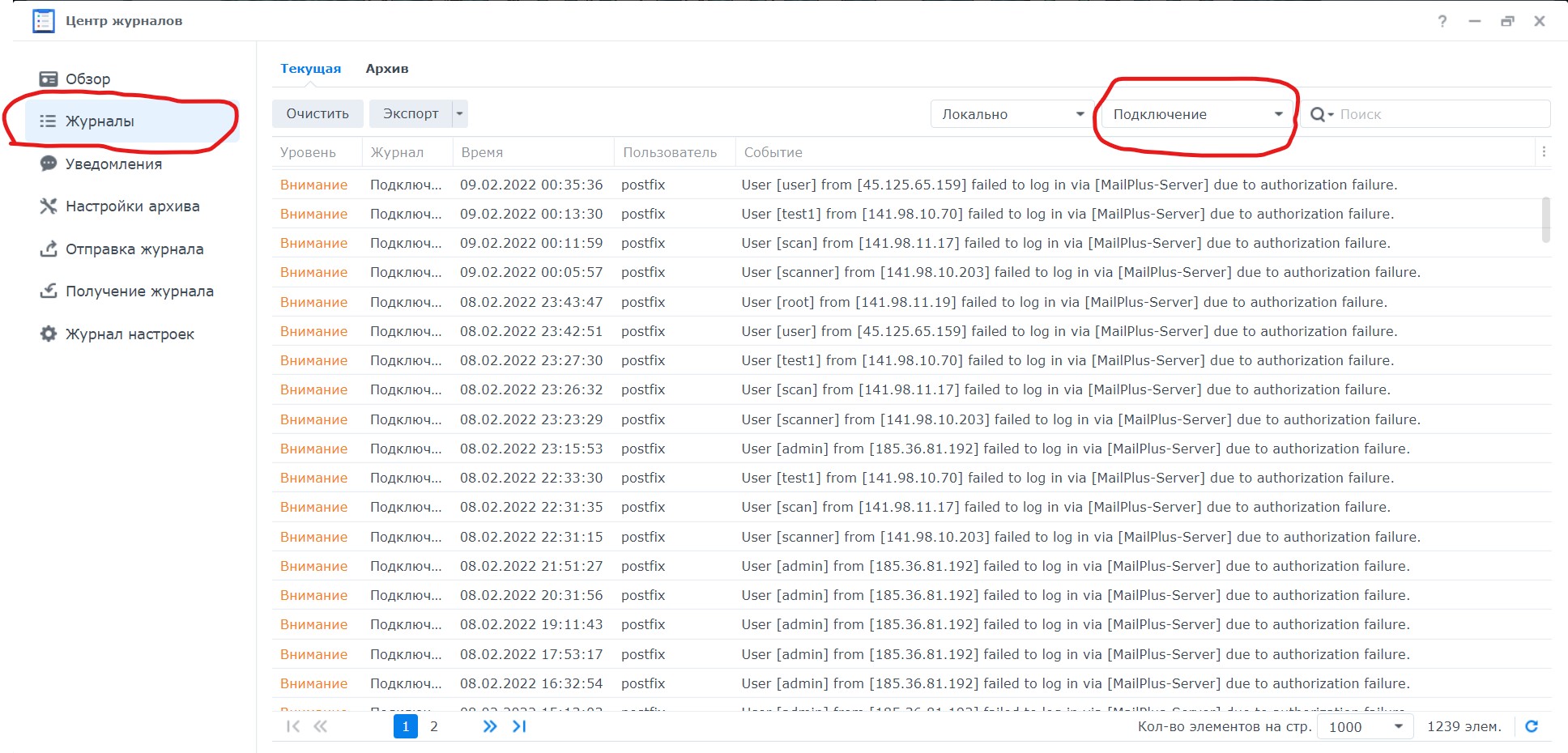

Так было и с моем Synology NAS, когда я обнаружил многочисленные попытки подбора пароля. И тут я расскажу ответ как я это узнал. А все дело в том, что в DSM есть приложение “Центр Журналов”, в котором можно увидеть все логи, все попытки и все удачные и неудачные входы.

В этом центре журналов достаточно перейти на пункт “Журналы” затем выбрать “Подключение” как показано на скриншоте выше и отобразятся все попытки входа. В моем случаи попытки авторизации были неудачными и они продолжались бесконечно и постоянно с разных IP адресов.

Конечно можно зайти в брандмауэр и заблокировать все эти IP адреса. Но как часто вы будите это делать? И сколько времени будет уходить у вас на такую работу? А если не успеете и пароль подберут? В DSM можно автоматизировать этот процесс.

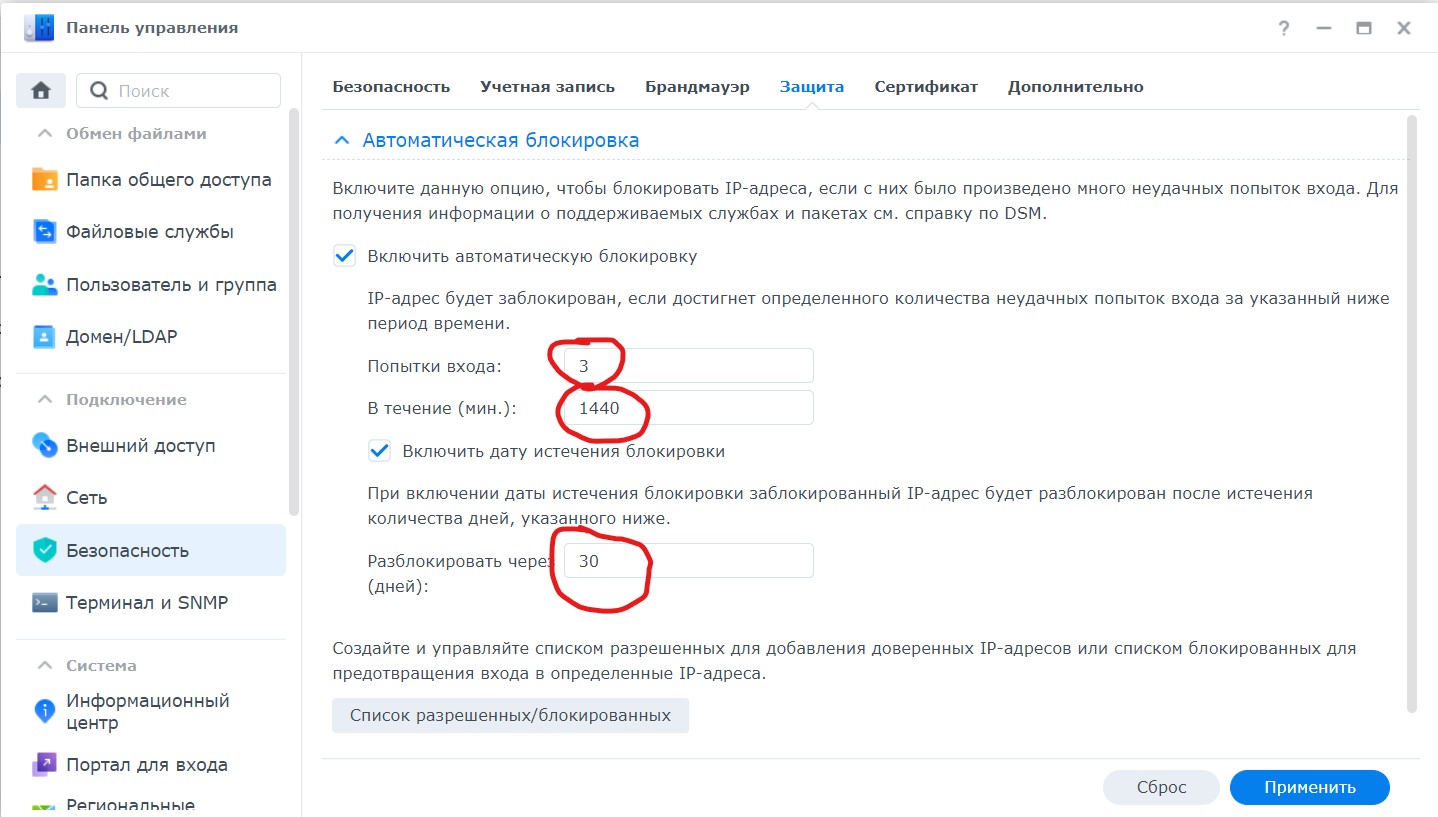

Для этого переходим в панель управления, безопасность и защита. Включаем автоматическую блокировку и выставляем более суровые значения, чем стоят по умолчанию:

Я выбрал для себя такие: если с одного IP адреса будет сделано 3 неудачных попытки входа в течении суток, то заблокировать этот IP адрес на 30 дней. Это сугубо мое решения, возможно такие значения для вас будут неприемлемыми. Обычно я всем рекомендую ставить 4 неудачные попытки входа в течении часа и блокировать на сутки. Но как видите в моем случаи пришлось делать по другому.

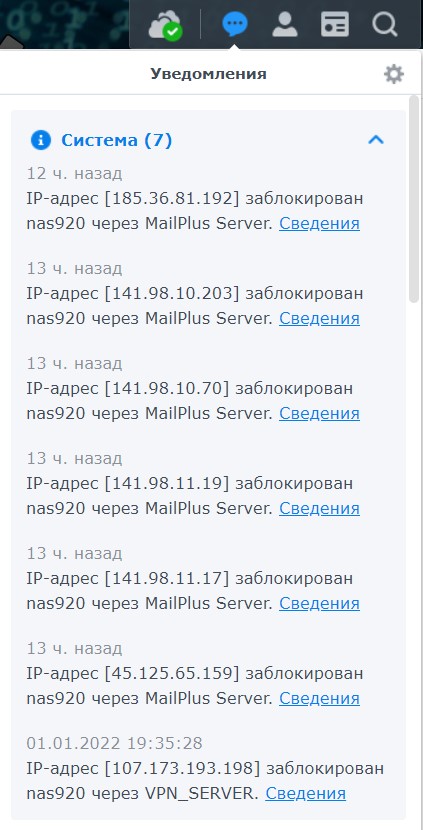

В результате за ночь получил кучу уведомлений о блокировке:

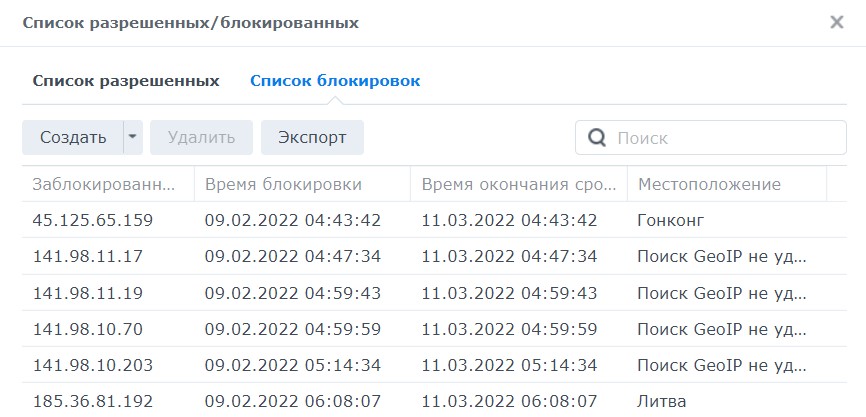

Список заблокированных начал заполняться нежелательными IP адресами:

Этим адресам можно сделать экспорт, а затем импорт и в результате заблокировать их навсегда.

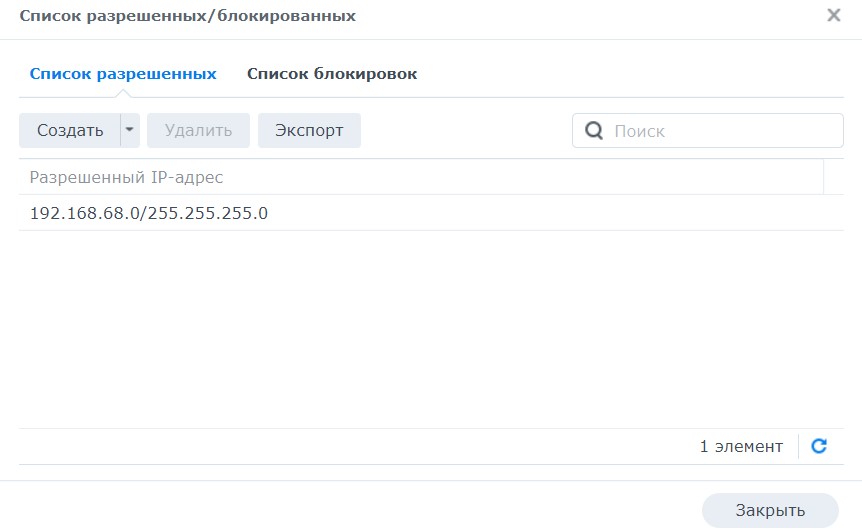

Так же нужно подстраховаться. Внутри вашей локальной сети вы должны быть уверены, что зловредов нет. Соответственно не блокировать IP адреса из вашей локальной сети настроив список разрешенных сетей, которые никогда не будут заблокированы:

Вот такими не хитрыми настройками можно автоматизировать процесс блокировки ботов, которые пытаются подобрать пароль к вашему Synology NAS.

Дополнительно нужно настроить брендмауэр. Как это сделать я уже рассказывал.

Защита от подбора паролей очень важна, но еще важно периодически обновляться. Так как в обновления закрывают уязвимости, через которые можно проникнуть на ваш NAS даже не зная логина и пароля.

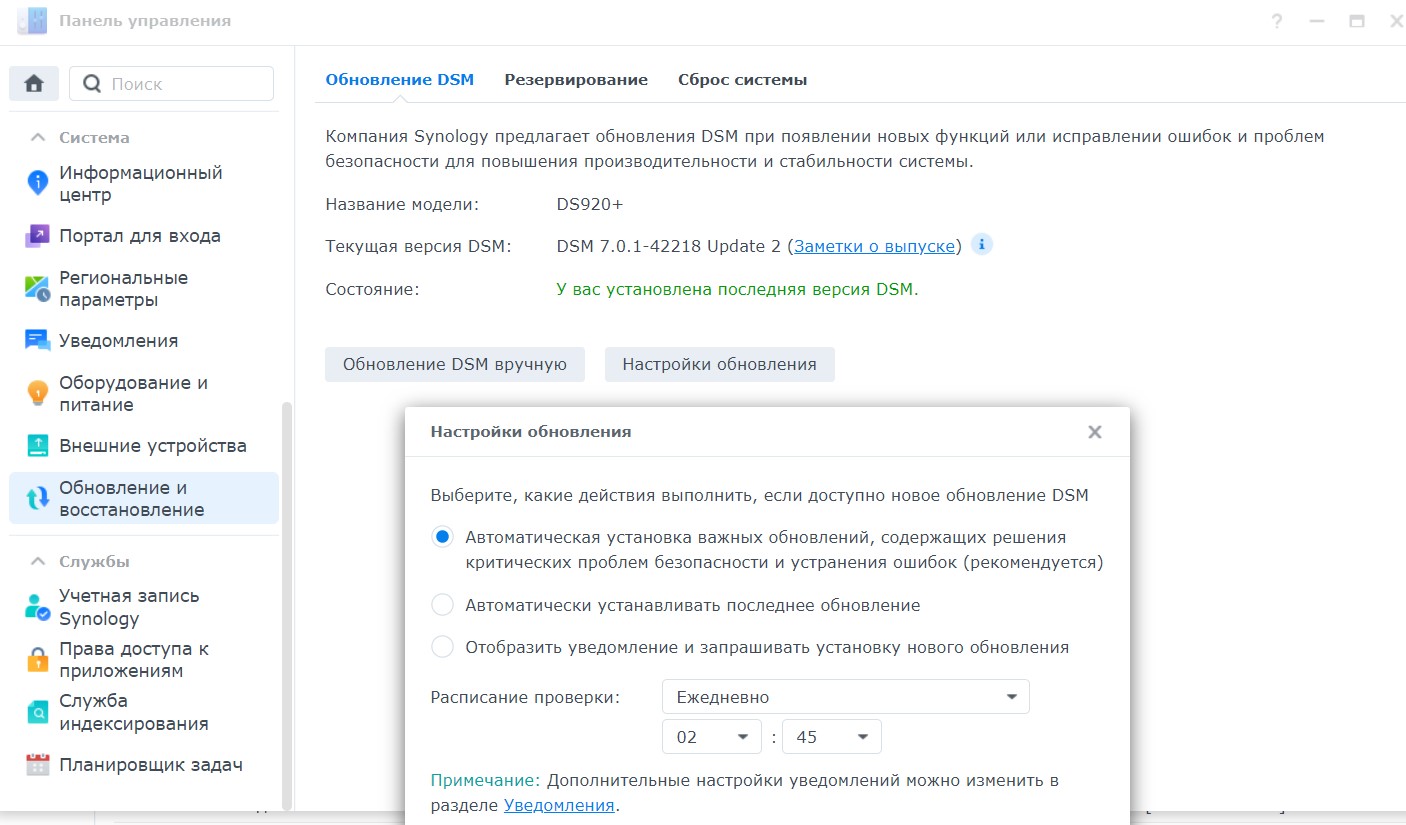

Что бы получать такие обновления автоматически, переходим в панель управления, обновление и восстановление, нажимаем настройки обновления и устанавливаем автоматически устанавливать важные обновления, как это и рекомендует Synology.

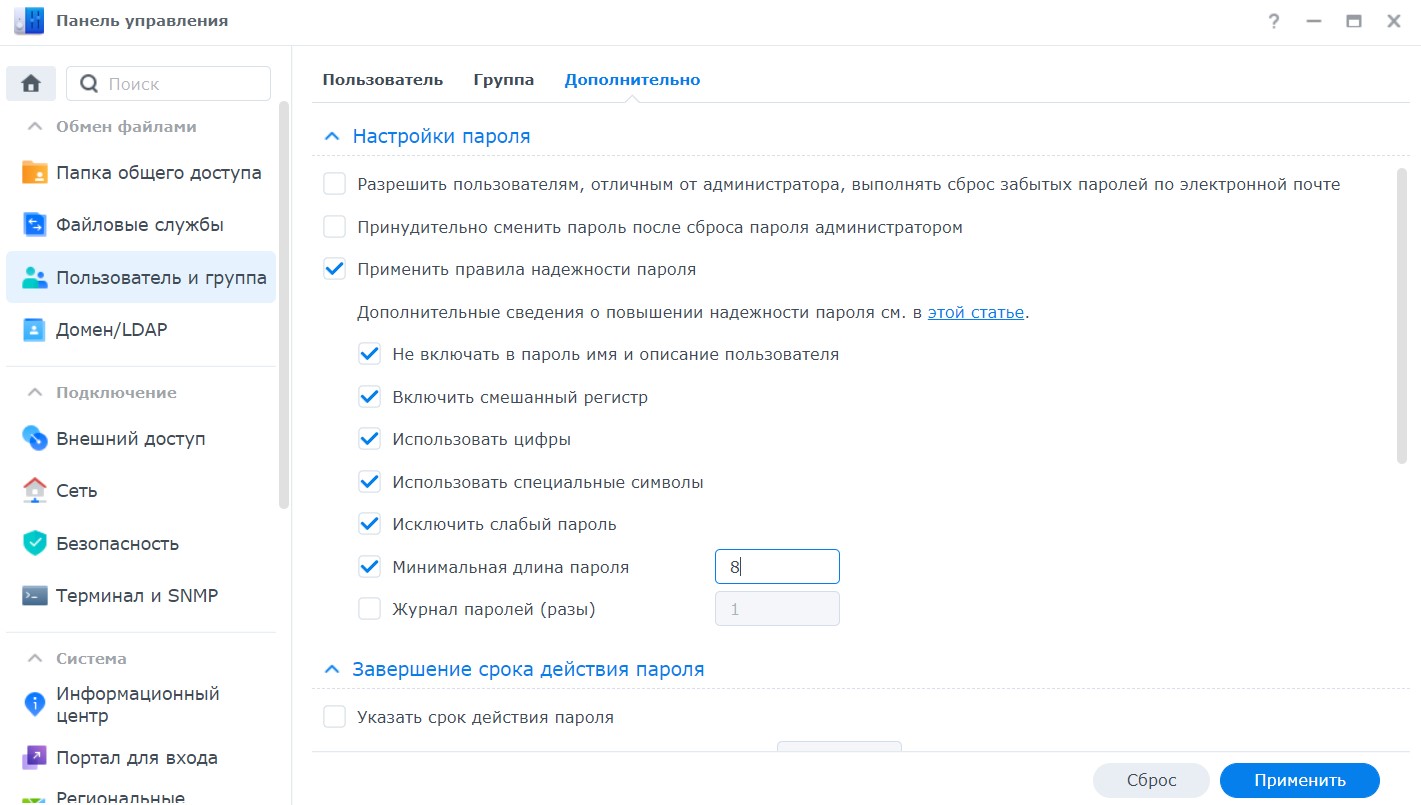

Еще рекомендую зайти в панель управления, пользователи и группы, на вкладке дополнительно включить галочки как показано ниже и установить минимальную длину пароля от 8. Это повысит защищенность вашего Synology NAS.

Все действия в статье не хитрые, но сделать их нужно, так как в интернете с каждым годом становиться все опаснее и опаснее. Берегите себя и ваши данные!!!