Зачем я купил аппаратный ключ?

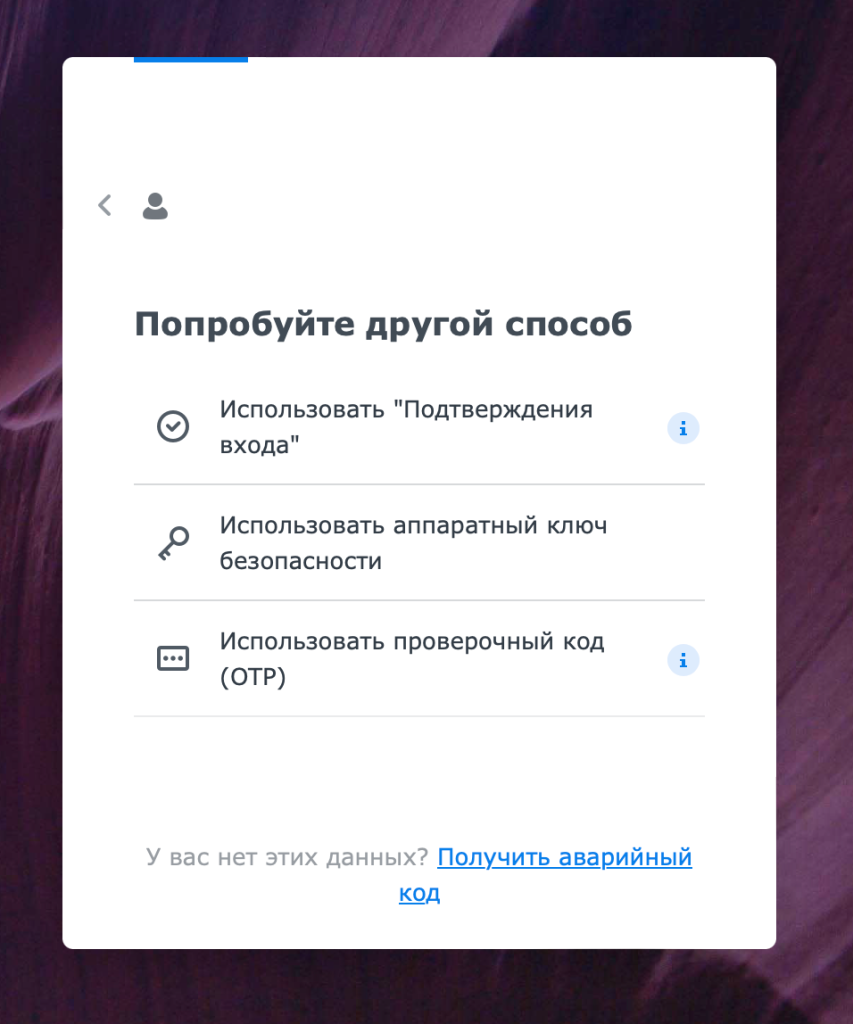

Многие сервисы для подтверждения вашей личности присылают уведомления в приложения или смс. У меня получилось так, что смс не приходило, а телефон был утерян и я не мог попасть в свой аккаунт. Почему не приходило смс? Видимо из-за санкций, а может быть еще что-то. В общем доступ я получил, но стоило мне это много нервов. После чего я задумался как можно решить эту проблему раз и навсегда, а еще в условиях санкций.

Это не реклама фирмы, это личный мой выбор и только, далее я расскажу про Российский аналог

Решение, как по мне, очень простое и очень надежное: купить аппаратный ключ безопасности, который дополнит или заменит двухфакторную аутентификация смс или уведомления в приложении. Такой ключ не подвержен санкциям и будет работать в любой стране, да хоть на марсе, главное, что бы нужный сервис был доступен и учетная запись не была заблокирована. Так же аппаратный ключ считается самым безопасным методом защита от взлома аккаунта и стоит на первом месте, а уже потом идут одноразовые коды и смс сообщения, которые к слову вообще не считаются безопасным методом подтверждения владения. Поэтому аппаратный ключ самый лучший способ защиты от взлома.

Аппаратный ключ, который вы должны носить с собой, например на связке ключей от квартиры, довольно не удобный способ входа в аккаунт, а смс наоборот очень удобный. И каждому нужно выбрать, что важнее удобство или безопасность.

Гибкая аутентификация

Выбор сильной одно факторной (беспарольной аутентификации), двухфакторное (2FA) или многофакторной (MFA).

Защитите учетные записи, которые вы любите

Самая надежная аутентификация для любой службы, совместимой с U2F и FIDO2.

Простота в использовании

Никакого дополнительного программного обеспечения или батареи не требуется, а аутентификация проста, быстра и надежна.

Еще со времен майнинга я выбрал для аппаратных ключей фирму Yubikey. Она лидер в этой отрасли и многие ведущие компании такие как Apple и Google рекомендуют использовать аппаратные ключи именно Yubikey, хотя у Google есть собственные аппаратные ключи безопасности Titan. При выборе такого ключа я опирался на свои потребности, так как выбор очень огромный начиная от портов USB-A до биометрических вариантов

Я точно знал, что на всех моих ПК порты Type-С, значит USB-A отпадает, а если понадобится можно докупить переходник за 100 рублей. Еще я точно знал, что буду использовать его на телефоне, тут тоже подойдет Type-C, но на моем телефоне Lightning, а современные IPhone с Type-C и что делать? Да просто, что бы не заморачиваться нужно брать с NFC модулем. Если брать с биометрией, то не будет NFC, в общем биометрия отпадает в моем случаи.

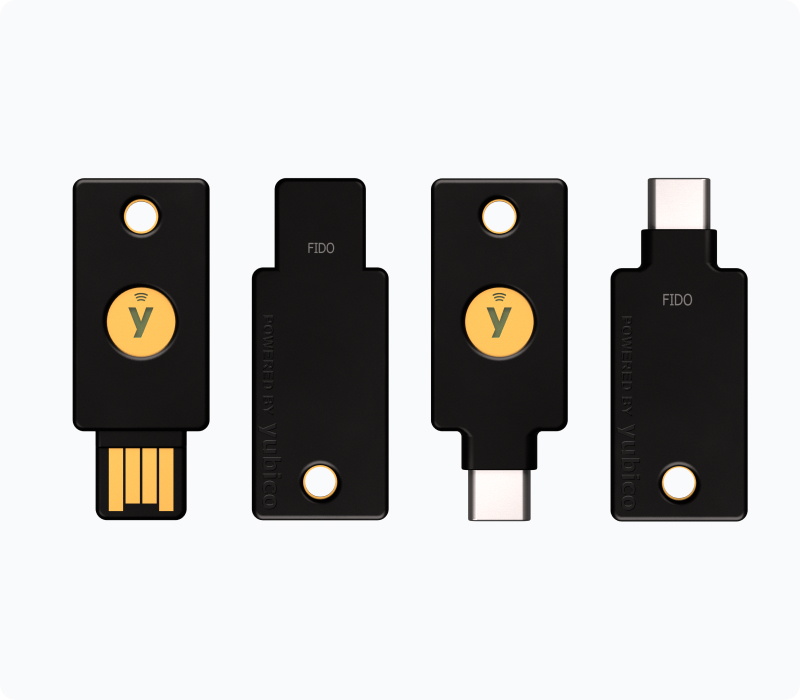

Теперь когда я определился с разъёмами, нужно определиться с поддерживаемыми протоколами. Мне нужна только двухфакторная аутентификация по протоколу FIDO2 U2F, я не хочу хранить коды OTP на своем ключе и я не хочу авторизоваться с помощью такого девайса. Поэтому я выбрал дешевую серию YubiKey Security Key. А вот YubiKey 5 серии поддерживает намного больше разных протоколов: FIDO, FIDO2, U2F, Smart card, OTP, OpenPGP 3. Но и стоит эта серия намного дороже. Самым главный отличием это поддержка хранения одноразовых кодов на аппаратном ключе. Таким образом вам не нужен гугл аутентификатор или его аналоги, все одноразовые коды лежат на аппаратном ключе и пока вы его не предъявите не сможете увидеть этот одноразовый код. Но такой код нужно будет добавлять и на основной ключ и на резервный, на случай утери одного из них. В общем серия 5С это топовые устройства, которые могут покрыть очень много механизмов безопасности и точно работают со всеми сервисами, которые поддерживают ключи безопасности, но цена соответствующая.

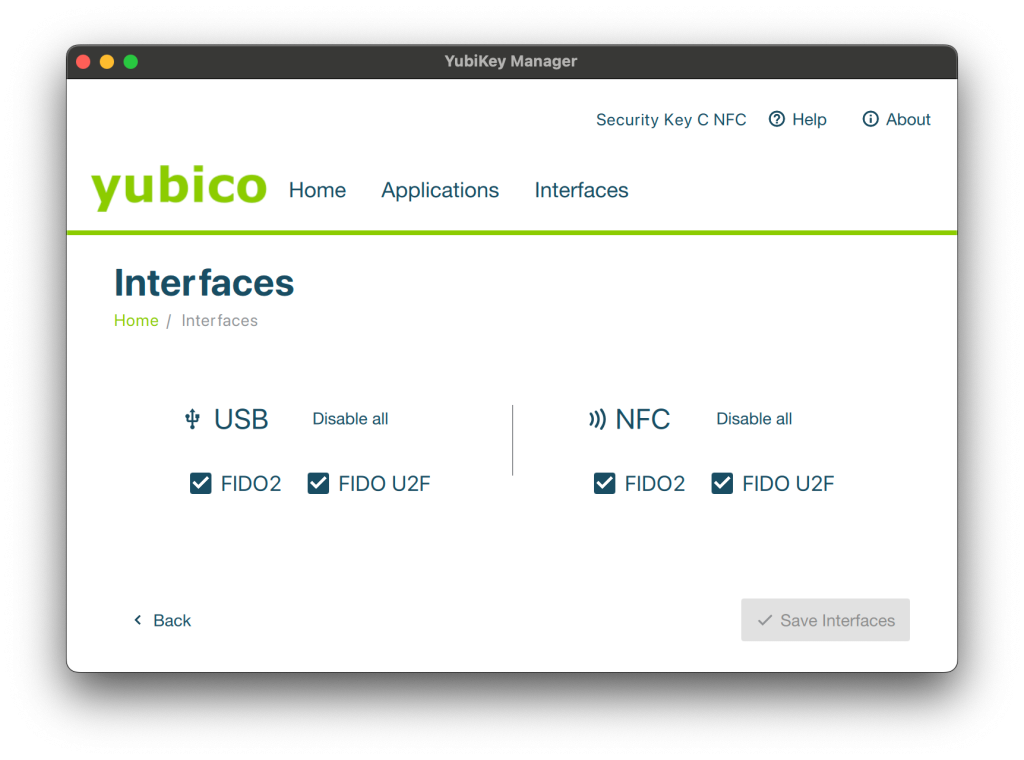

Я решил экономить и в связи с этим я купил два аппаратных ключа Yubikey Security Key NFC USB-C. Они поддерживают только несколько протоколов: FIDO2/WebAuthn and FIDO U2F и поэтому их не получится использовать для входа в Windows, MacOS или Linux. Для этого нужен протокол FIDO. Мне нужно было защитить от взлома именно службы в интернете двухфакторной аутентификацией, поэтому мне вполне хватает функционала Yubikey Security Key. Нужно отметить, что первая ревизия этих ключей была синяя, а вторая начиная с 2022 года черная. Цвет ключа никак не влияет на функциональность и надежность.

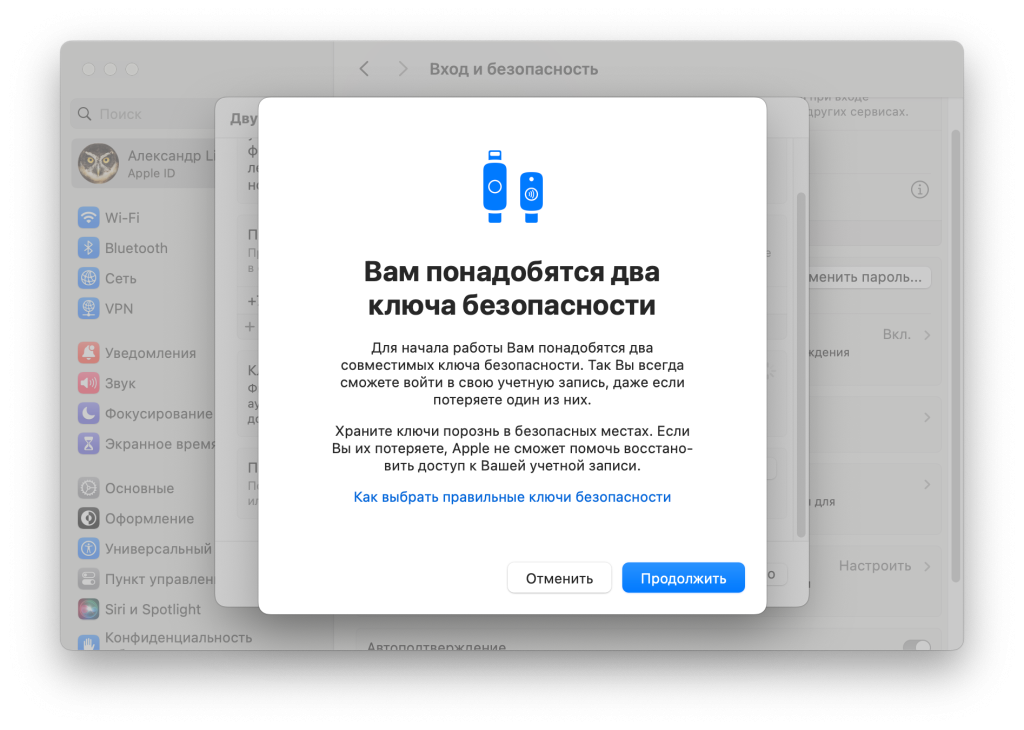

Почему я купил два аппаратных ключа? Ответ на самом деле очевиден, хотя на поверхности его не видно. Задумайтесь что будет если вы потеряете ключ. Восстановить его невозможно. Если вы потеряете ключи от квартиры, вам нужен будет запасной, если его нет, то придется взламывать дверь. С аппаратными ключами все то же самое. Вот только если у вас не будет запасного ключа, то в связи с санкциями некоторые сервисы могут отказать в просьбе с восстановлением доступа к аккаунту, а например Apple вообще откажет взламывать дверь без ключа. Поэтому для безопасности ключей должно быть два. Один у вас всегда с собой, например на связке с ключами от квартиры, а второй запасной лежит в тумбочке в надежном месте. К примеру компания Apple даже не разрешает добавлять только один ключ, просит сразу два как обязательное условие.

Если вы хотите таким образом обезопасить и себя и например супругу, то можно купить два ключа один себе, а один ей. Таким образом ваш будет основной для вас, а ключ супруги для вас будет запасным. У нее все наоборот. Ну конечно, лучше всего в этом случаи взять три ключа.

У некоторых возникнет вопрос насчет доступа супруги в ваш аккаунт. Для этого ей нужен будет пароль от аккаунта, как первый фактор аутентификации. Поэтому она или вы не смогут попасть в чужой аккаунт без спроса.

Еще часто спрашиваю, если незнакомый человек найдет ключ, то он сможет попасть в ваши аккаунты? Нет, для этого он должен знать от какого аккаунта этот ключ, ну и как и с супругой знать пароль от аккаунта. На ключе это не написано, значит тот кто найдет ключ не получит никаких чужих данных, но сможет пользоваться им для своих аккаунтов.

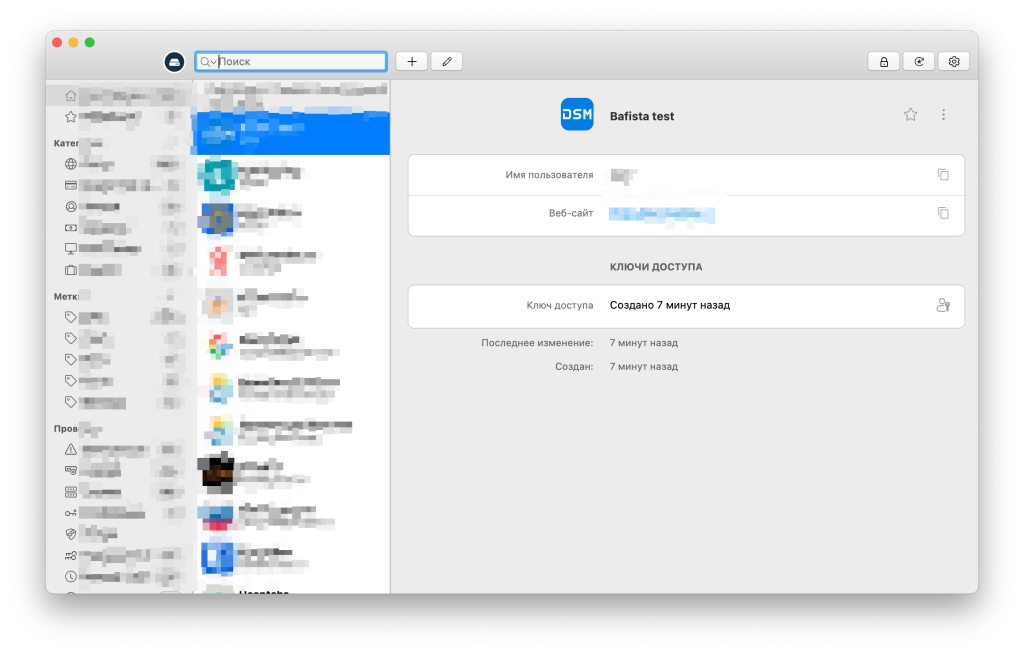

Если использовать данный аппаратный ключ для Synology, то можно купить один, так как Synology не разрешит добавить ключ безопасности без OTP – без одноразовых паролей. Поэтому для Synology хватит одного, но как по мне, раз покупал аппаратный ключ, так для нескольких сервисов, а у других, как правило, нужно два таких ключа.

Вообще ключ безопасности для Synology я рекомендую купить тем, кто настроил двухфакторную аутентификацию. Я часто встречал сообщения на форумах и в группах, что перестали работать временные коды и письма восстановления пароля не приходит. В этом случаи аппаратный ключ безопасности будет идеальным средством восстановления доступа, что бы не сбрасывать пароль администратора кнопкой reset и достаточно всего одного ключа.

И перед покупкой знайте, что приложения Synology на телефоне и ПК не поддерживают ключ безопасности, только временные пароль, а ключ нужен только для входа в DSM из браузера.

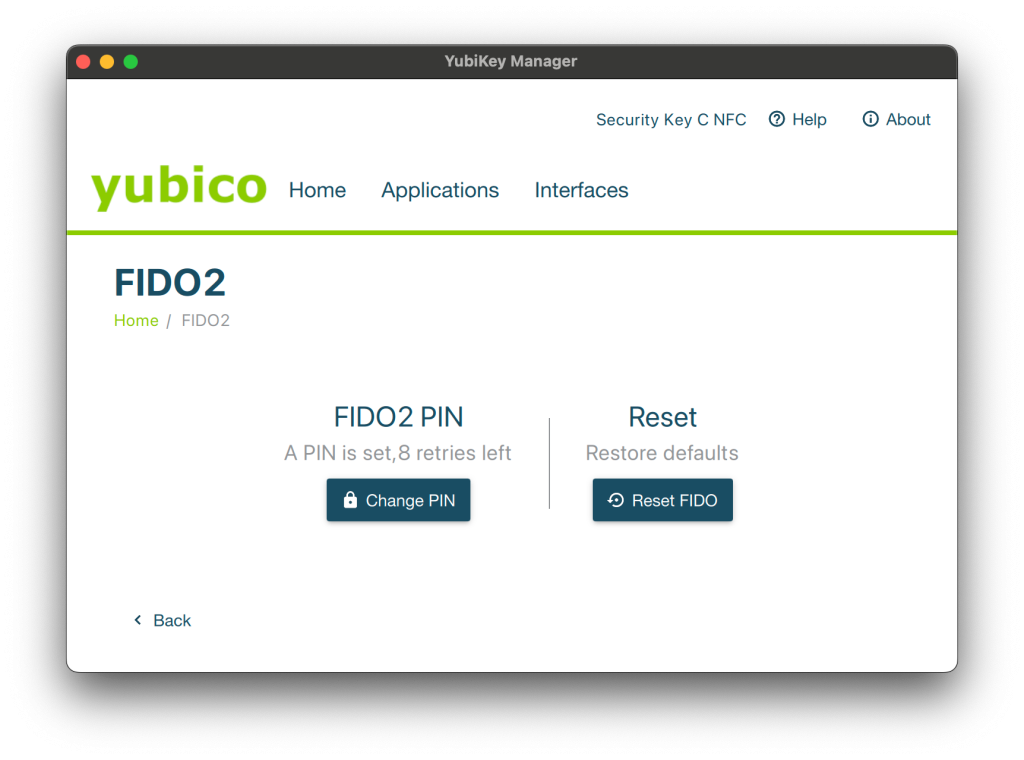

После покупки Yubikey Security Key я выяснил несколько приятных и не приятных моментов. Во первых что бы ключ работал в Windows на него нужно устанавливать PIN код. Windows это делает сама, но можно скачать Yubikey Manager и установить вручную. А вот для MacOS PIN код не обязателен, но если вы его не установите, то не сможете заходить с устройств Windows в свои сервисы, будет выходит ошибка. Так что имейте ввиду: PIN код нужно обязательно устанавливать, хотя с ним намного неудобнее, нужно нажимать на сенсорную кнопку ключа два раза и между нажатиями вводить этот PIN код. Так же PIN код можно забыть со временем, но есть процедура сброса PIN кода. В любом случаи лучше не забывать его.

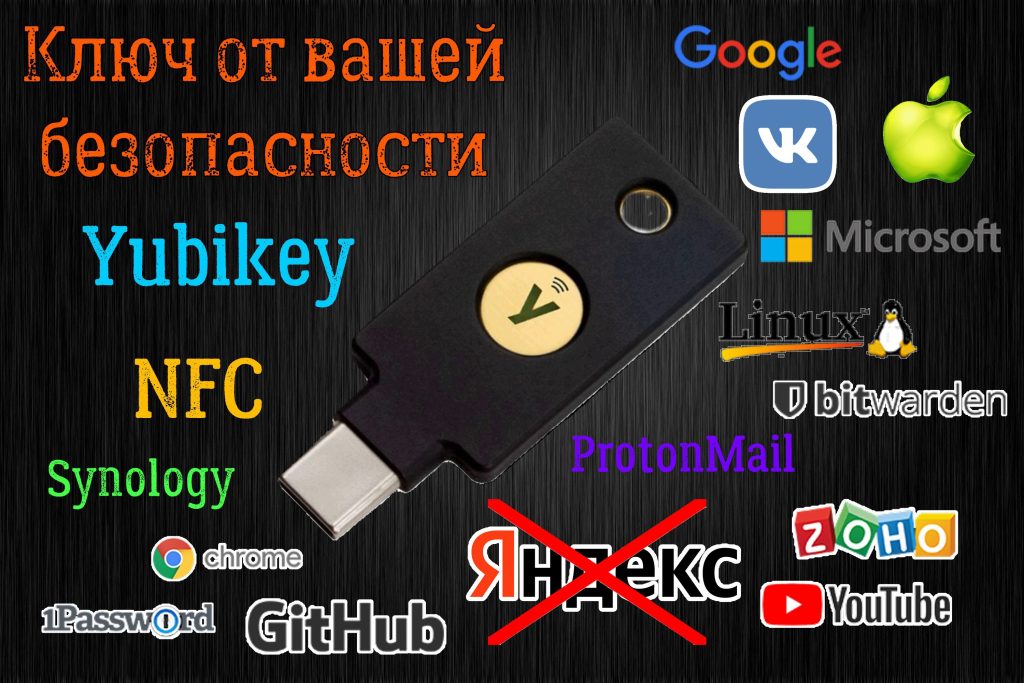

Так же ключ не работает в ЯндексБрайзере на MacOS, но на Windows работает во всех протестированных мною браузерах. На телефоне Samsung в родном браузере ключ так же не заработал, пришлось ставить другой, ну вы поняли какой надеюсь.

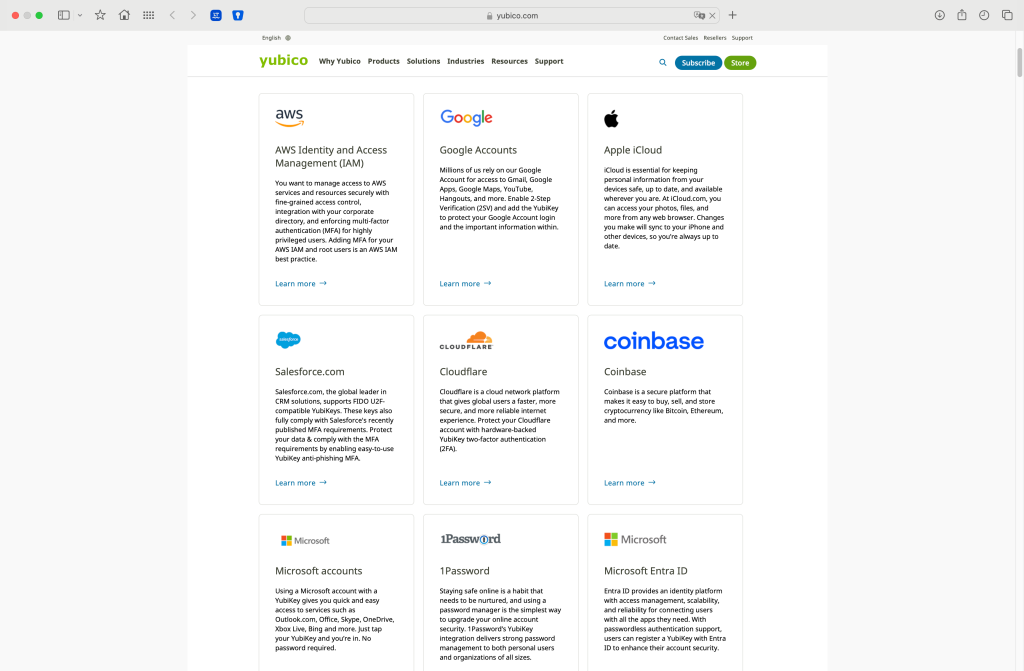

Сервисы, которые поддерживают Yubikey Security Key очень много. Можно ознакомиться с неполным, но очень большим списком на сайте производителя по этой ссылке. Самые на мой взгляд распространенные: Synology NAS, Google, Apple, Microsoft, Bitwarden, 1Password, Proton Mail и многие другие.

Может возникнуть вопрос: почему менеджер паролей Bitwarden поддерживает аппаратные ключи безопасности, а Enpass нет и на этот вопрос у меня есть ответ. Дело в том, что Enpass это локальный менеджер паролей, который работает с локальной базой паролей и никуда ее не передает, в то время как Bitwarden работает через интернет и соответственно уязвим к атакам, поэтому последний нужно защищать от взлома, а Enpass не нужно. Если Enpass синхронизирует базу паролей через облачную службу, то вот как раз такую облачную службу нужно защищать аппаратным ключом, что бы злоумышленники не получили к ней доступ.

Менеджер паролей Enpass может выступать в роли аппаратного ключа. Я это понял когда, купил Yubikey и все равно был приятно этому удивлен. Возможно потому что у меня по умолчанию Enapss менеджер паролей и родной ICloud или менеджер Android тоже с этим справится. Но как по мне аппаратный ключ безопасности все же надежнее. Опять же, что бы работал Enpass его нужно установить на ПК, а если это чужой компьютер, то Enpass отпадает и на чужом идеально подойдёт аппаратный ключ безопасности, который можно вставить, получить доступ и вытащить.

Так как это не рекламный материал, то я предложу альтернативу в виде российского Рутокен MFA. Этот аппаратный ключ поддерживает такие же протоколы как и мой купленный YubiKey: FIDO2, U2F и WebAuthn. На данный момент стоимость данного аппаратного ключа составляет 2 190 рублей, а свой Yubikey я взял по акции за 5200 рублей на черную пятницу в Озон у известного мне магазина. Но Рутокен MFA не имеет NFC и потому я решил брать зарубежный аналог, который в разы дороже.

Рутокен MFA позволяют быстро и безопасно защитить ваши аккаунты в различных сервисах, поддерживающих спецификацию WebAuthn, таких как (инструкция по ссылке):

- mail.ru

- vk.ru

- VK ID

- Apple ID

- Microsoft

- и думаю многие другие, но нужно купить и попробовать, что бы говорить наверняка.

Ну и в заключении, что хочу сказать. Добавил я Yubikey Security Key в учетные записи Synology NAS, Google, Apple, VK и Microsoft. Microsoft можно добавить и пользоваться ключом только на Windows, остальные на любых ОС. В учетную запись яндекс возможности добавить аппаратный ключ безопасности не нашел. В остальном каких-то преград или проблем не испытал. По мере возможности буду добавлять ключ везде где будет такая возможно, но без фанатизма, только там где это действительно для меня нужно.

Вообще сложилось такое ощущение, что все сервисы хоть и утверждают, что аппаратный ключ безопасности самый надежный, но при этом как-то не совсем помогают его настроить. Более того, во всех сервисах после добавления ключа другие способы доступа в аккаунт остались работать, кроме Goggle и Apple ID. Напомню, что вход в MacOS я не делал по ключу, так как для этого нужен ключ Yubikey 5 серии, а я взял подешевле. Вроде бы остальные методы двухфакторной аутенфикации нужно удалить и оставить только USB, но сервисы этого не просят сделать, а самому боязно. В общем получается, что ключ больше не как защита от взлома, а как защита от санкций, если перестанут присылать пуш уведомления или смс коды от акаунта.

Подписывайтесь на канал, если что-то появится новое, то я обязательно вам сообщу, буду держать в курсе так сказать.

Полезные ссылки: