Всем привет

Настройка безопасности Synology NAS для внешнего доступа позволяет защитить данные и устройства от различных угроз, таких как вирусы шифровальщики, хакерские атаки и несанкционированный доступ. Это особенно важно, если вы предоставляете доступ к файлам и ресурсам своего NAS для других пользователей или устройств в интернете.

В мире интернета нет 100% защиты, но есть способы которые способны как можно лучше защитить ваш сервер от угроз из вне. Вообще самый надежный способ защиты это изоляция сервера, но это жутко неудобно и как правило бессмысленно.

В этой статье я расскажу о настройках Synology NAS и важных аспектах, на которые следует обратить внимание, чтобы обеспечить максимальную безопасность при использовании вашего NAS как дома, так и через интернет.

Всё описанное ниже предполагает наличие у вас белого общедоступного IP-адреса. Что такое белый и серый IP адрес

Оглавление

Использование VPN

Сегодня многие люди знакомы с технологией VPN, однако не все знают, что она была создана не для обхода блокировок, а для обеспечения безопасных виртуальных соединений для передачи информации. Если использовать VPN по назначению, это станет самым надёжным способом работы с вашим Synology NAS через интернет.

Что нужно для этого?

Нужен VPN сервер и лучше всего на вашем роутере, на крайний случай на самом сервере. Вместо того что бы прокидывать порты Synology на NAT-е нужно прокинуть или разрешить порт VPN. Все кто хотят подключиться через интернет должны будут сначала подключиться к VPN и только потом к серверу.

Плюсов это дает много. Во-первых, разрешен только один порт VPN, Во вторых, что бы взломать сервер нужно сначала взломать VPN, а это уже намного сложнее. В третьих, такой трафик гарантировано будет зашифрован и расшифровать его намного сложнее, а иногда вовсе невозможно.

Минус тоже есть. Все кто хотят взаимодействовать с Synology NAS спрятанном за VPN нужно иметь настроенный и включенный VPN. За частую это невозможно или затруднительно. Да и при включенном VPN телефон будет быстрее разряжаться, а так же нельзя или проблематично использовать сразу два VPN соединения. Ну и конечно вы не сможете делиться файлами через ссылки общего доступа с другими людьми.

В добавок к минусам можно отнести то, что сейчас VPN протоколы начали блокировать провайдеры и у многих они не работают. Поэтому такой способ хоть и безопасен, но не везде будет работать, не удобный и не практичный, хоте очень безопасно.

Настройки Synology

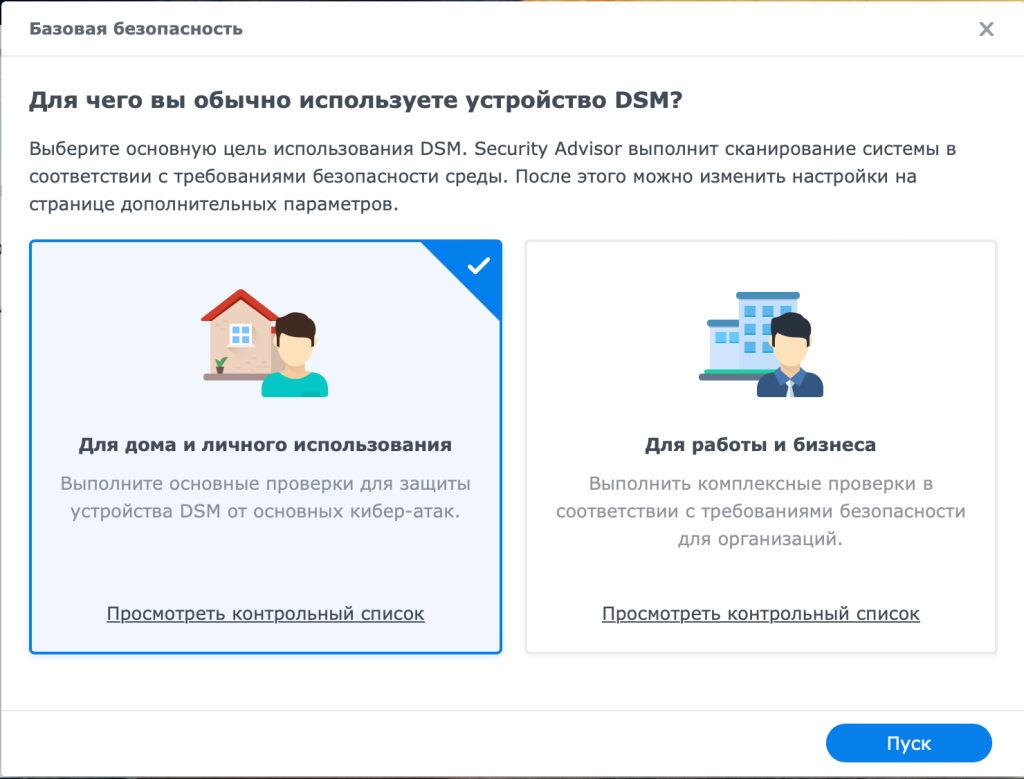

Security Advisor

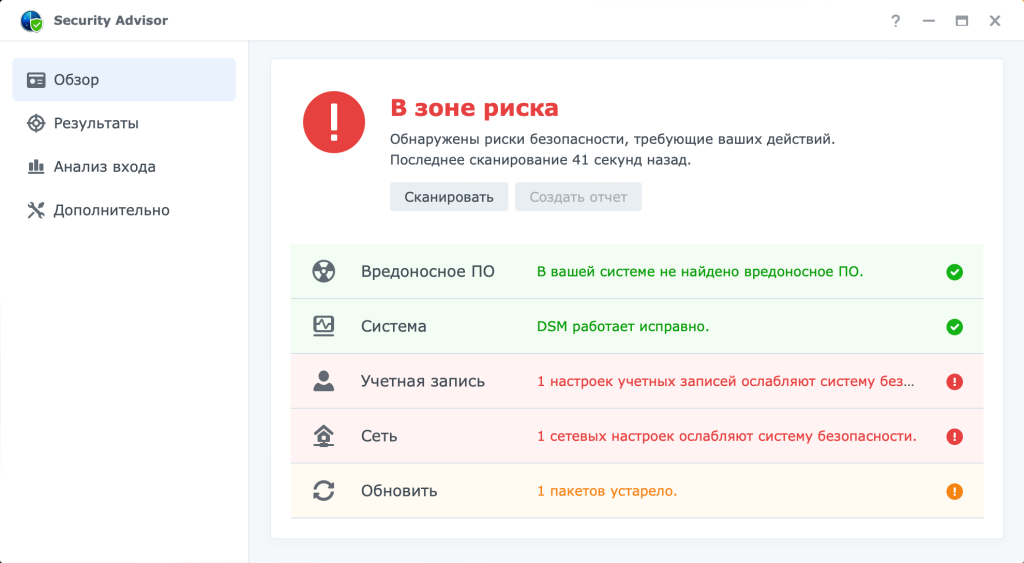

Security Advisor — это инструмент безопасности DSM, который анализирует настройки DSM и Synology NAS. Он проверяет настройки и предлагает изменения для повышения уровня безопасности Synology NAS.

Вот некоторые возможности Security Advisor:

- проведение различных проверок для обнаружения настроек DSM, представляющих угрозы безопасности, и подозрительных событий;

- анализ необычных попыток входа в систему и подбора паролей злоумышленниками (проверка атак методом перебора);

- создание подробных отчётов с рекомендациями и преимуществами их выполнения;автоматическое обновление внутренней базы данных определений безопасности для отслеживания изменений в киберугрозах;

- генерация ежемесячных или ежедневных отчётов для обеспечения выполнения рекомендованных действий.

При первом запуске система попросит выбрать профиль для дома или офиса, но эти настройки можно будет поменять в любой момент

После сканирования система выдаст информацию о проблемных местах и если щелкнуть по ним, то вам будет предоставлена информация по устранению возможных рисков безопасности.

Рекомендую проводить сканирование безопасности Security Advisor по расписанию раз в неделю.

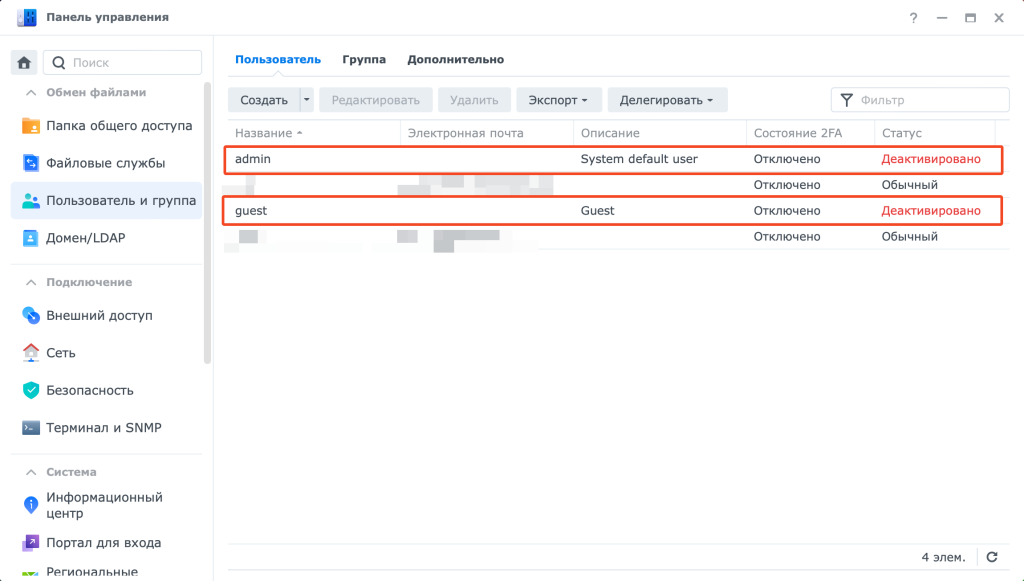

Отключить пользователя admin и guest

Как правило пользователь admin и guest отключены по умолчанию, но не лишним будет это проверить.

Отключение пользователя admin и guest на Synology NAS имеет несколько важных причин:

- Безопасность: Учетная запись admin имеет полный доступ ко всем функциям и данным устройства. Если злоумышленник получит доступ к этой учетной записи, он сможет легко нанести вред системе или украсть данные.

- Снижение риска атак: Злоумышленники часто нацеливаются на стандартные учетные записи, такие как admin. Отключение или изменение имени учетной записи снижает вероятность успешной атаки.

- Управление доступом: Создание отдельных учетных записей с ограниченными правами позволяет лучше контролировать, кто и что может делать на устройстве.

- Аудит и отслеживание: Использование индивидуальных учетных записей позволяет легче отслеживать действия пользователей и проводить аудит безопасности.

- Соблюдение стандартов безопасности: Многие организации имеют требования к безопасности, которые включают отключение стандартных учетных записей.

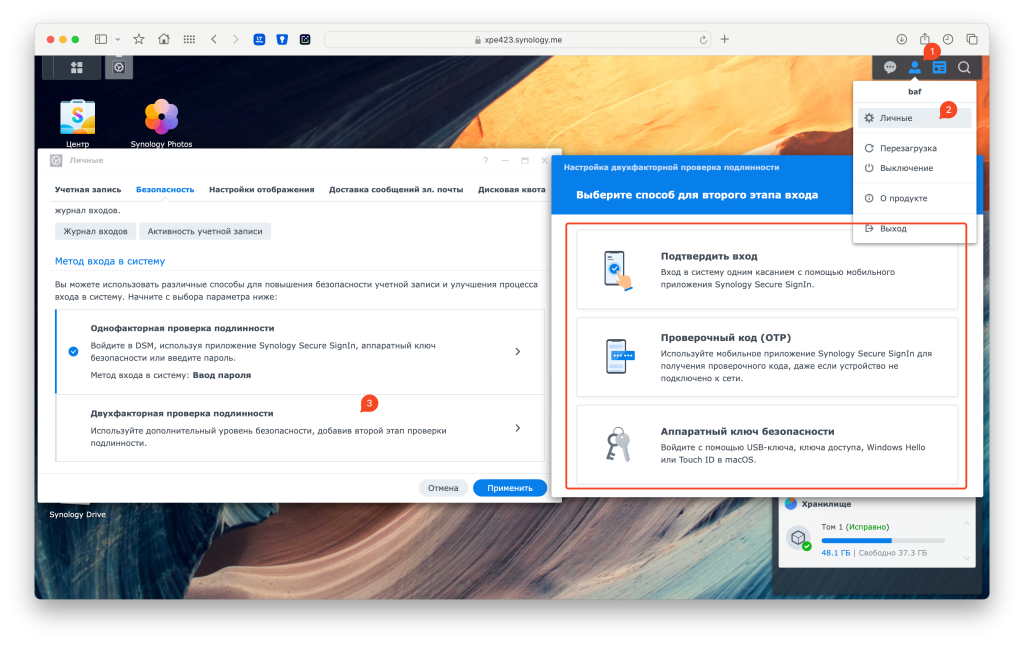

Двухфакторная аутентификация (2FA)

Двухфакторная аутентификация (2FA) на Synology NAS необходима для повышения уровня безопасности учетных записей и защиты данных. Вот основные причины её использования:

- Дополнительный уровень защиты: 2FA требует не только ввода пароля, но и второго фактора (например, кода, отправленного на мобильное устройство), что значительно усложняет доступ для злоумышленников.

- Защита от кражи паролей: Даже если пароль будет украден или скомпрометирован, злоумышленнику потребуется второй фактор аутентификации для входа в систему.

- Снижение риска несанкционированного доступа: 2FA помогает предотвратить доступ к устройству в случае, если пароль был случайно раскрыт или использован в других сервисах.

- Уверенность в безопасности: Пользователи могут быть более уверены в безопасности своих данных, зная, что для доступа требуется дополнительный шаг аутентификации.

- Соответствие требованиям безопасности: Во многих организациях использование 2FA является обязательным требованием для соблюдения стандартов безопасности и защиты конфиденциальной информации.

В целом, 2FA значительно увеличивает защиту учетных записей и данных на Synology NAS, делая их более устойчивыми к различным угрозам.

Можно использовать сразу все способы двухфакторной аутенфикации, когда пользователь входит в систему у него будет выбор какой из способов использовать. Например, это полезно когда один из них по каким либо причинам не сработает.

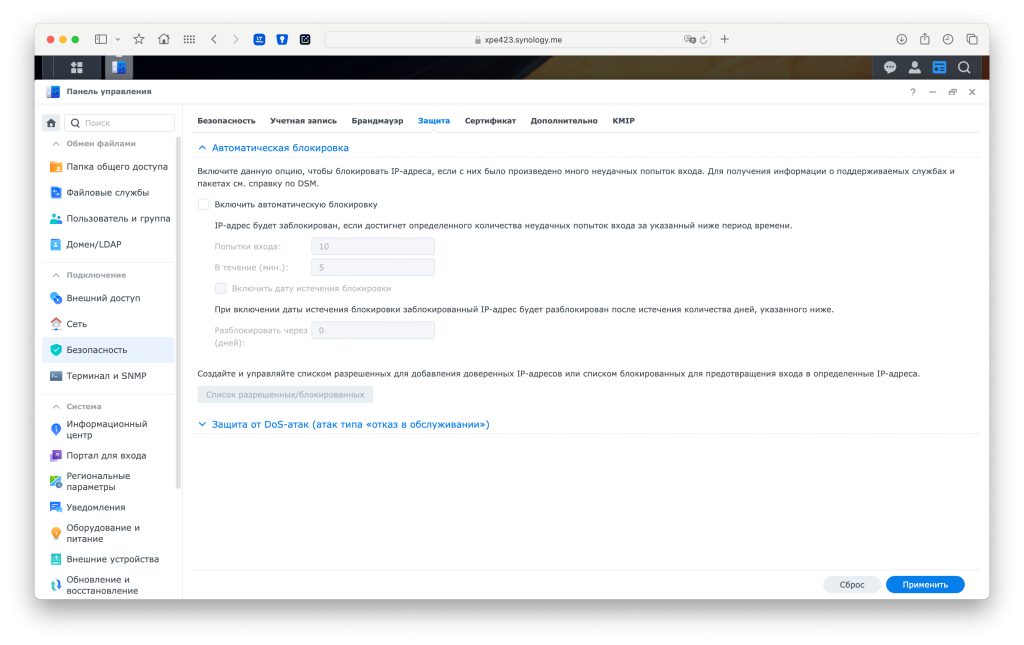

Защита подбора паролей

В мире Linux для защиты от подбора паролей или как еще называют brute–force применяется всеми известная утилита fail2ban. Принцип работы довольно простой. Fail2ban анализирует логи и если находит попытки входа с неверными учетными данными, то блокирует IP адрес, с которого были эти попытки, на фаерволе.

И тут начинается первая игра в кошки мышки. После изобретения fail2ban в нем были заложены параметры по умолчанию. Например, 4 попытки входа в течение 10 минут и блокировка на час. К этим параметрам быстро подстроили боты и не посылали запросы подбора паролей чаще чем 1 попытка в 10 минут. Пользователи это усекли и увеличили интервалы и сократили попытки, а боты в свою очередь сделали то же самое, но на оборот. В общем в эту игру играют вдвоем и лучше не рассказывать никому какие настройки вы сделали у себя на сервере. В противном случае об этом узнают и сделают так что бы не попадаться.

У Synology есть похожий механизм, но работает немного по другому и по хитрее, как мне кажется. Система так же анализирует попытки входа, но не закрывает доступ на фаерволе для IP адреса, который попал под ограничения, а запрещает ему авторизоваться. Таким образом бот не знает, что он уже заблокирован и продолжает попытки входа. Даже если он угадает логин и пароль в момент когда был заблокирован его IP адрес, то все равно получит отказ и не узнает, что он подобрал пароль.

Получается, что в случаи с обычным fail2ban бот узнает о своей блокировке и начнет подстраиваться под нее, что бы в будущем не попасться, а в случаи с Synology он не узнает об этом и будет практически всегда заблокирован без возможности нанести вред.

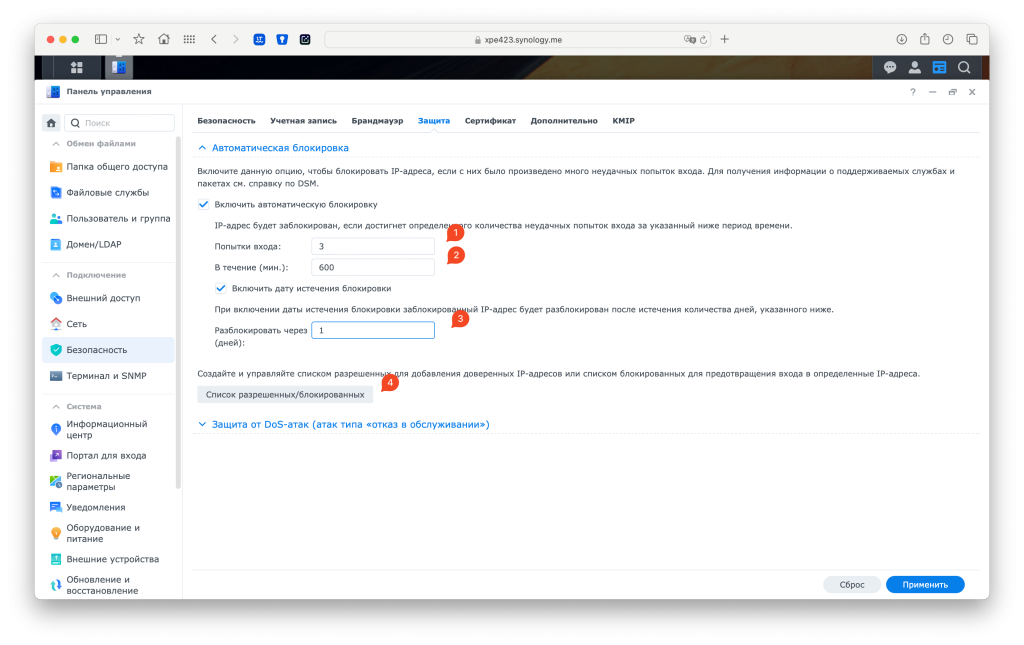

Настроить защиту от подбора паролей можно в DSM > панель управления > Безопасность > Защита.

Настройки по умолчанию уже не актуальны на данный момент и я рекомендую их ужесточить. Установите минимум 3 попытке в течении 600 минут и блокировку от 1 дня до 7 суток. Таким образом боты будут подбирать пароли, но если они у вас сложные уйдет на это у них лет 100. Нас это должно устраивать.

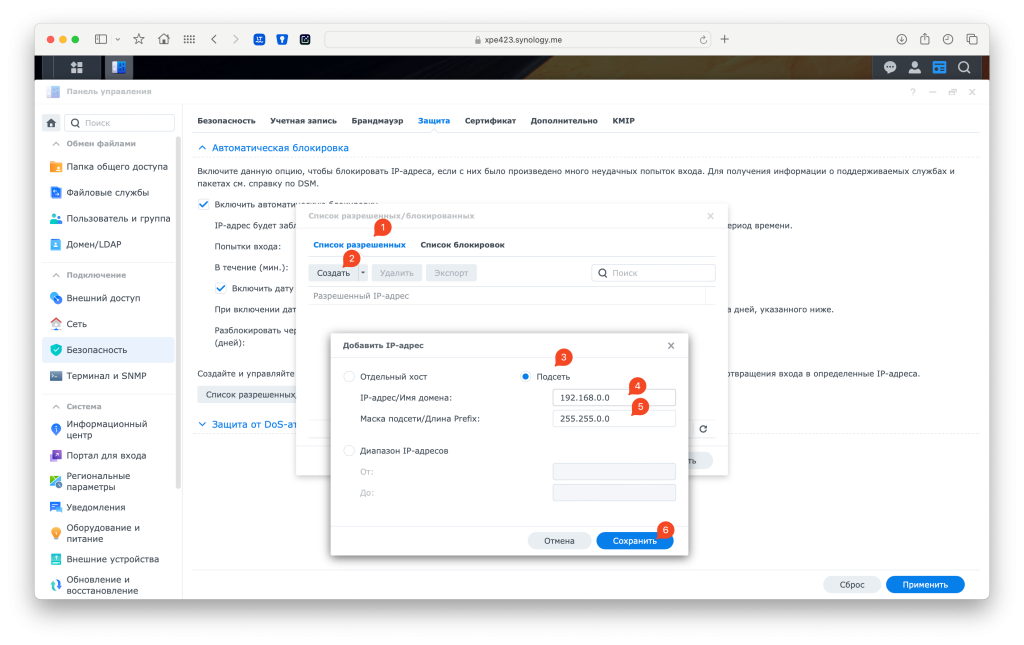

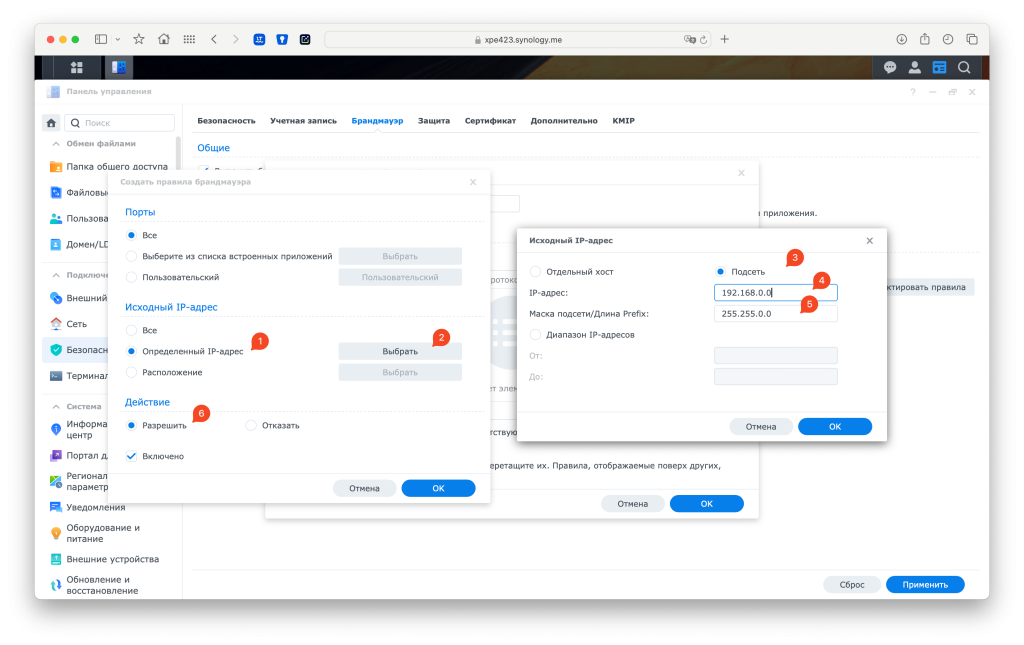

Так же я рекомендую добавить локальную сеть 192.168.0.0 с маской 255.255.0.0 в список исключений. Это нужно, что бы внутри локальной сети данные правила не действовали. Очень не приятно, кода вы дома попадаете под блокировку, пусть в нее попадают только зловреды в интернете.

Adaptive MFA

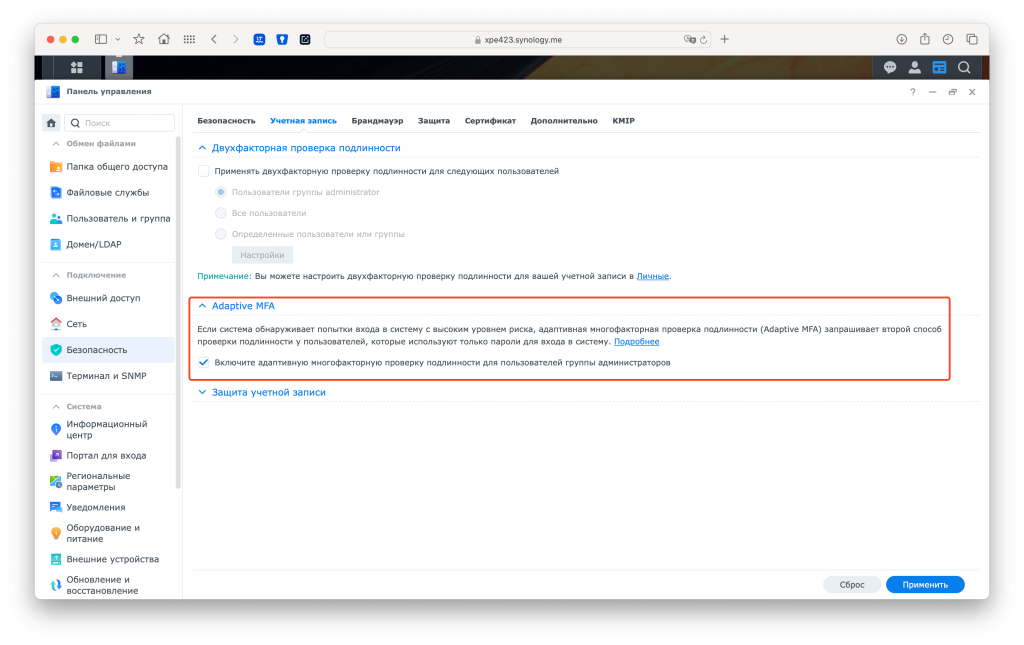

При использовании адаптивной многофакторной аутентификации (Adaptive Multi-Factor Authentication, Adaptive MFA) пользователи из группы administrators должны будут пройти дополнительный этап подтверждения личности, если их попытки входа будут признаны небезопасными. Для администраторов, которые не активировали двухфакторную аутентификацию (2FA), эта опция включена по умолчанию.

Как это работает. Сначала система анализирует откуда вы подключаетесь и если заметит подключение например с Египта, где вы никогда не были, то пометит это подключение как небезопасное и попросит ввести дополнительный код, который тут же отправит на почту.

При запуске защиты с помощью Adaptive MFA вам будет предложено пройти второй этап аутентификации. Для запуска Adaptive MFA должны быть выполнены следующие условия.

- Вы используете пароли в качестве однофакторной проверки подлинности. Вы выбираете вход с помощью пароля, даже если вы настроили функцию «Подтвердить вход» или аппаратный ключ безопасности.

- Вы используете нераспознанное/неизвестное устройство. То есть вы используете совершенно новые устройства, окна в режиме инкогнито или другой браузер, либо вы входите в систему после очистки файлов cookie.

- Вы входите в систему из внешней сети (WAN).

- Вы вошли в приложение Synology, которое поддерживает Adaptive MFA, или вы подтвердили свой адрес электронной почты.

Включить эту защиту очень просто. Сначала перейдите в DSM > Панель управления > Безопасность > Учетная запись и тут проверьте что соответствующая галочка активирована.

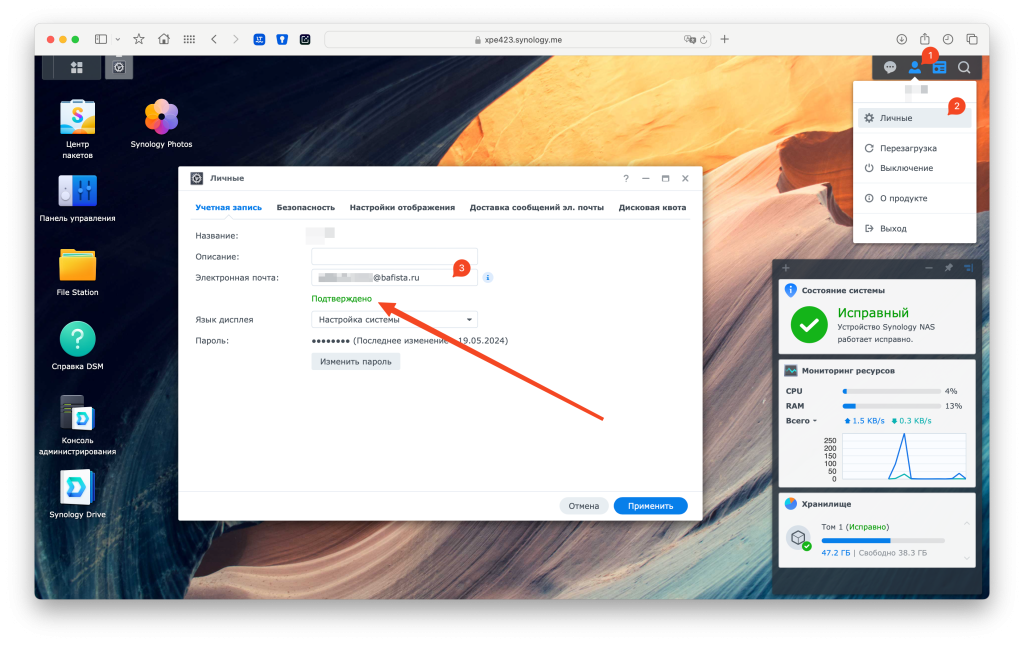

Затем откройте настройки личное и укажите ваш адрес электронной почты. Его нужно будет подтвердить, для этого вам на почту придет письмо со ссылкой для подтверждения.

Предварительно нужно настроить уведомления.

Фаервол

Фаервол (Firewall «брандмауэр») — это программный или программно-аппаратный элемент компьютерной сети, который контролирует и фильтрует проходящий через него сетевой трафик в соответствии с заданными правилами. Фаерволы используются для защиты сегментов сети или отдельных хостов от несанкционированного доступа и атак.

Я уже делал видео о настройке Synology Firewall Брандмауэр. В этот раз я повторюсь, но с учетом полученного опыта немного изменю некоторые параметры.

Фаервол нужно настраивать только пользователям с белыми публичными адресами. Если у вас серый приватный адрес, то доступ к нему уже ограничен по всем портам со всего интернета и делать что-то еще не рационально и возможно даже лишне.

Почему очень важно настроить фаервол? Все просто, чем больше мы ограничим доступ с интернета в наш сервер тем меньше будет попыток его взломать.

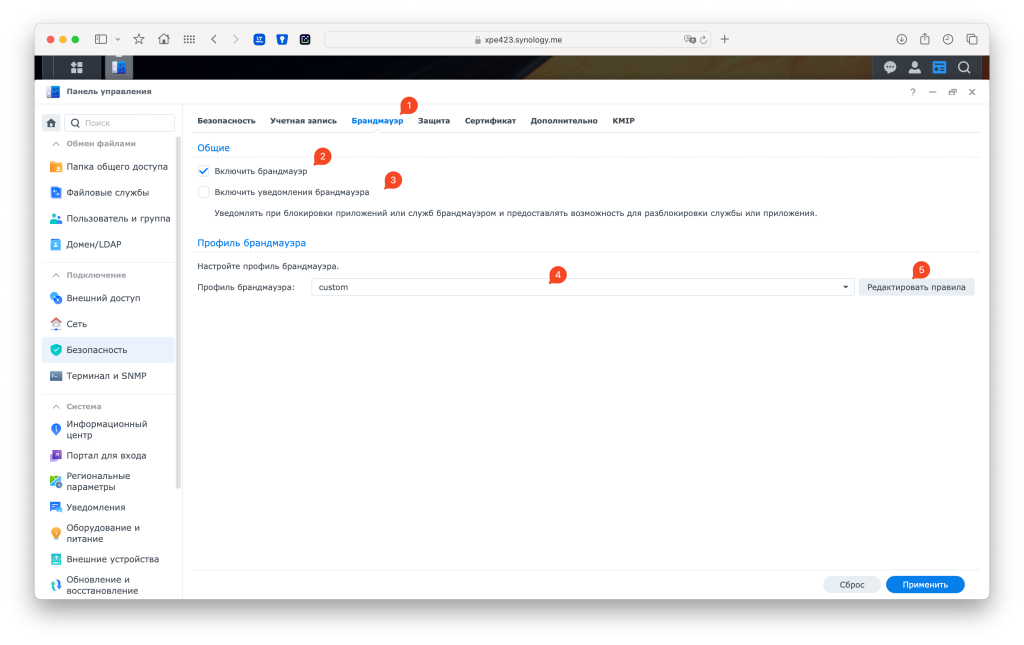

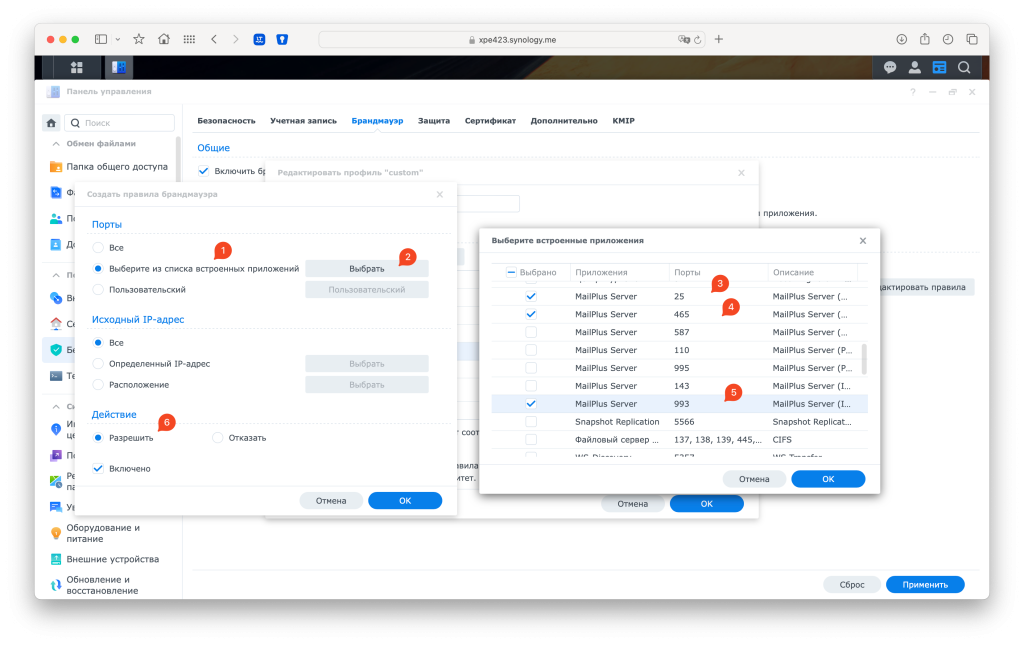

Для настройки фаервола переходим DSM > Безопасность > Брандмауэр.

Ставим галочку включить брфндмауэр и отключаем галочку уведомлений брэндмауэра. Вот эти самые уведомления зачастую создают дырявый фаервол. Это связано с тем, что разработчики Synology заложили в работу фаервола по портам и если их внутренний скрипт обнаруживает закрытый порт, то сразу же выходит уведомление об этом и пользователь не читая и не понимая что это такое соглашается. Результат – дырявый фаервол.

Так же я рекомендую выбрать профиль custom, в который и будем вносить нашу конфигурацию фаервола

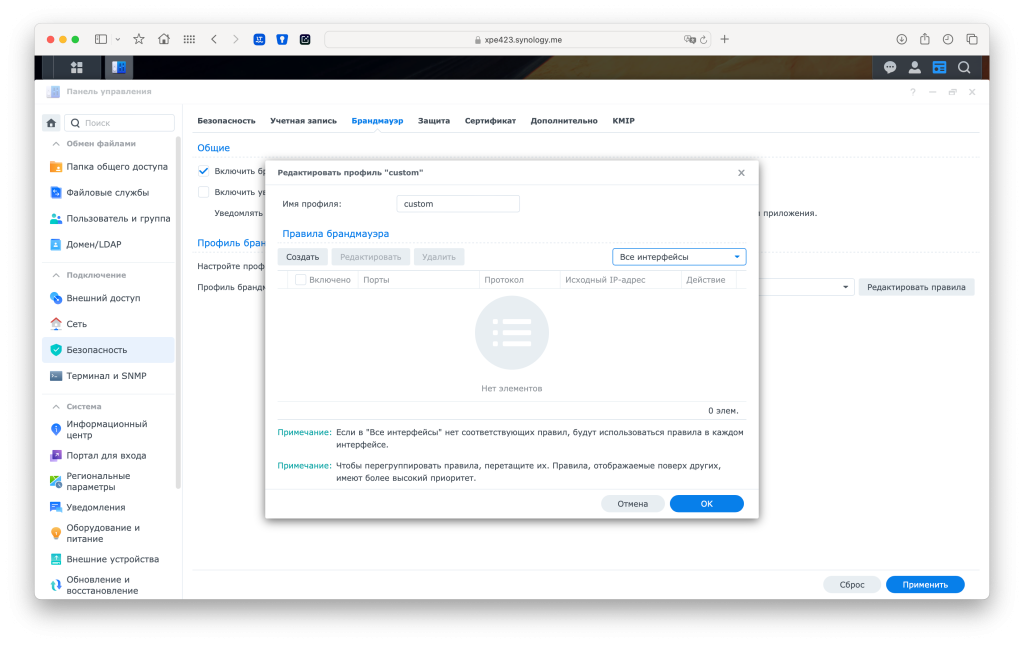

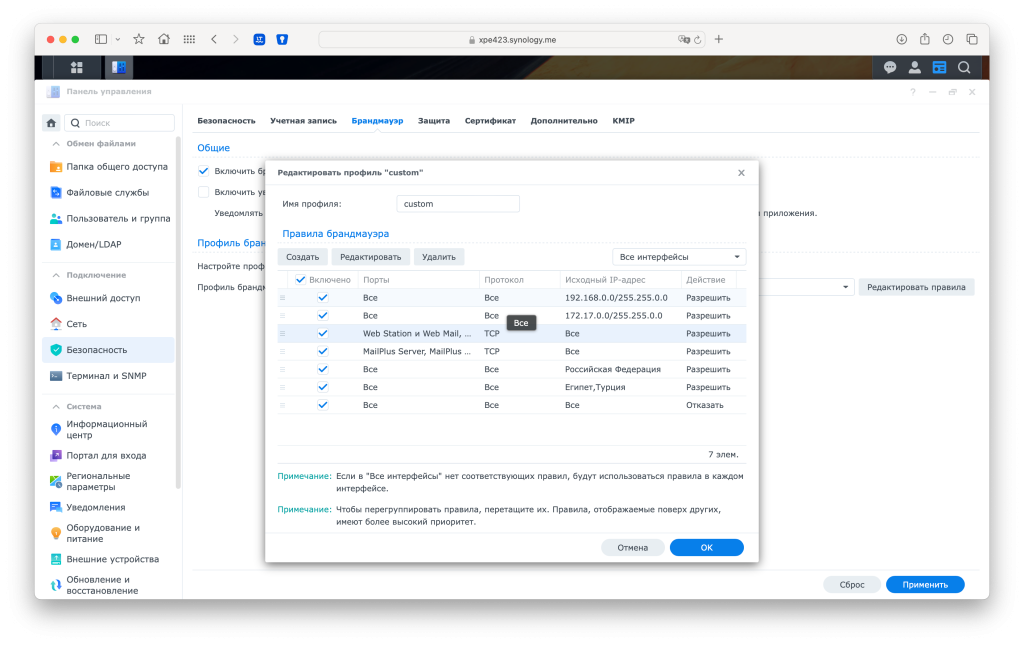

По умолчанию нас встретит пустой ненастроенный фаервол. Самое главное что вы должны тут учесть это то, что правила система читает сверху вниз и как только сработает правило, то пакет дальше не обрабатывается другими правилами, а выполняется дествие разрешить или запретить.

Как я предполагаю выполнить настройку? Интернет очень большой, мы не можем запрещать все по очереди просто потому, что это приведет к очень большому конфигурационному файлу. Гораздо проще разрешить то что нам нужно, а уже все остальное запретить. В этом нам поможет поддержка в Synology GEOIP.

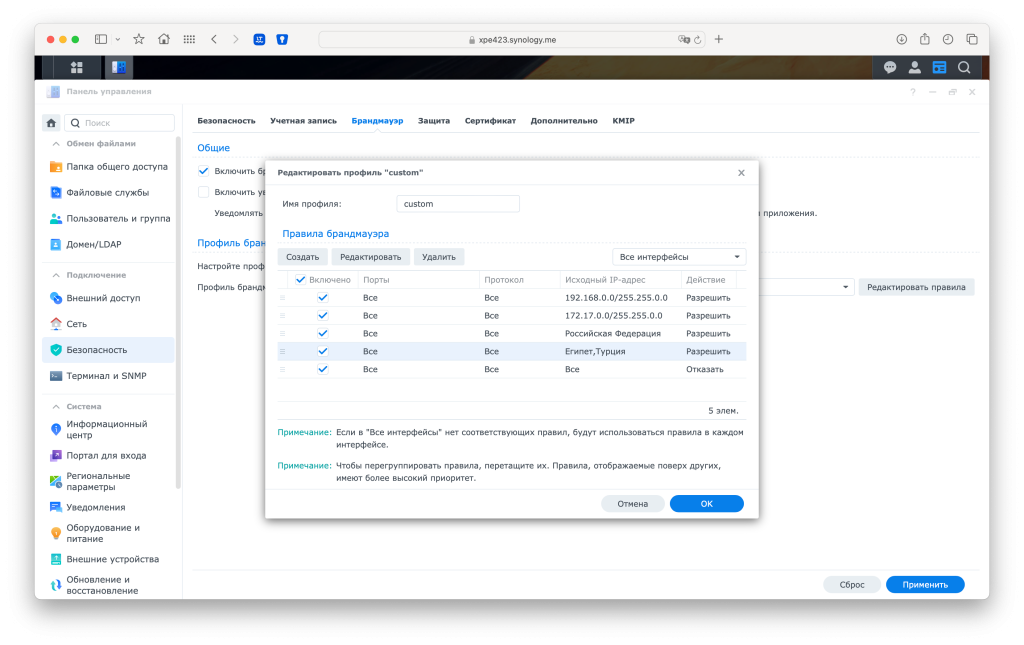

Сначала добавляем правило разрешающее локальную сеть. Раньше я рекомендовал сеть 192.168.хюх с 255.255.255.0 маской, но получив опыт и обратную связь от моих клиентов я решил, что более правильно будет указывать 255.255.0.0 маску.

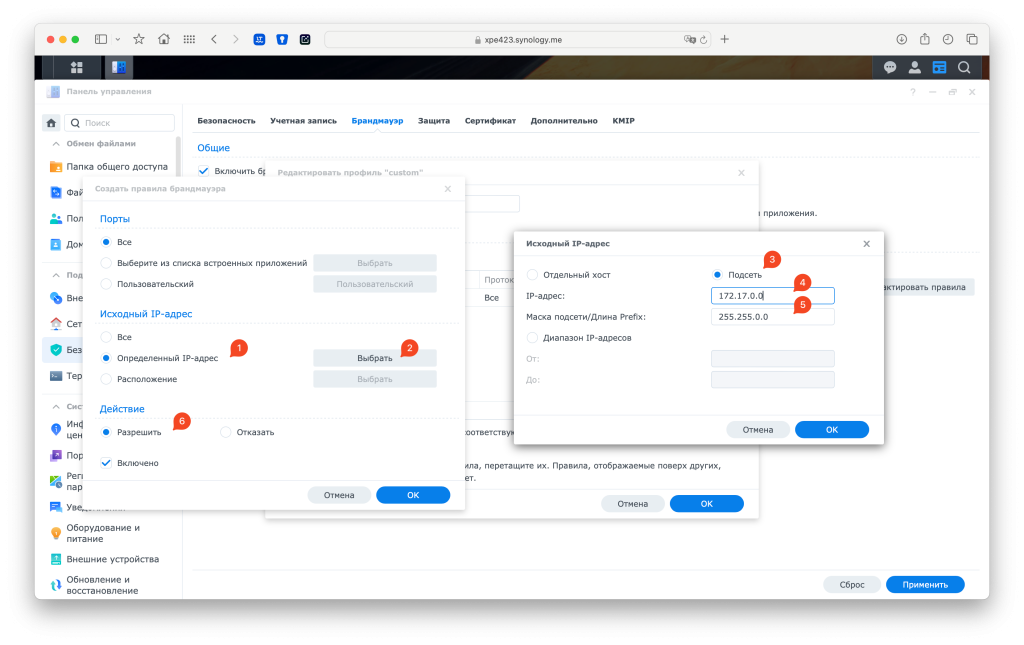

Следующим правило я рекомендую разрешить сеть docker 172.17.0.0 с маской 255.255.0.0. если у вас есть другие сети в docker то разрешите следующим правилом их по аналогии с этим

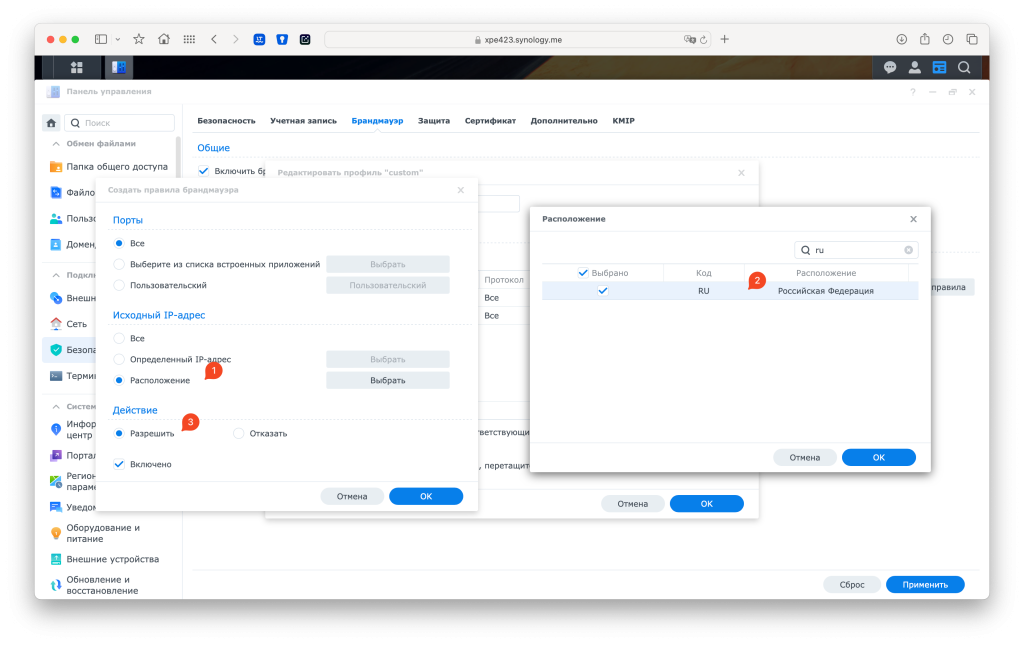

Следующим правилом разрешаем вашу страну, в моем случае это Россия. А следующим правилом рекомендую добавть другие интересующие вас правила, например Казахстан, Египет и так далее. Те страны, где живут ваши родственники или друзья, коллеги по работе, которым так же нуженен доступ на ваш Synology NAS

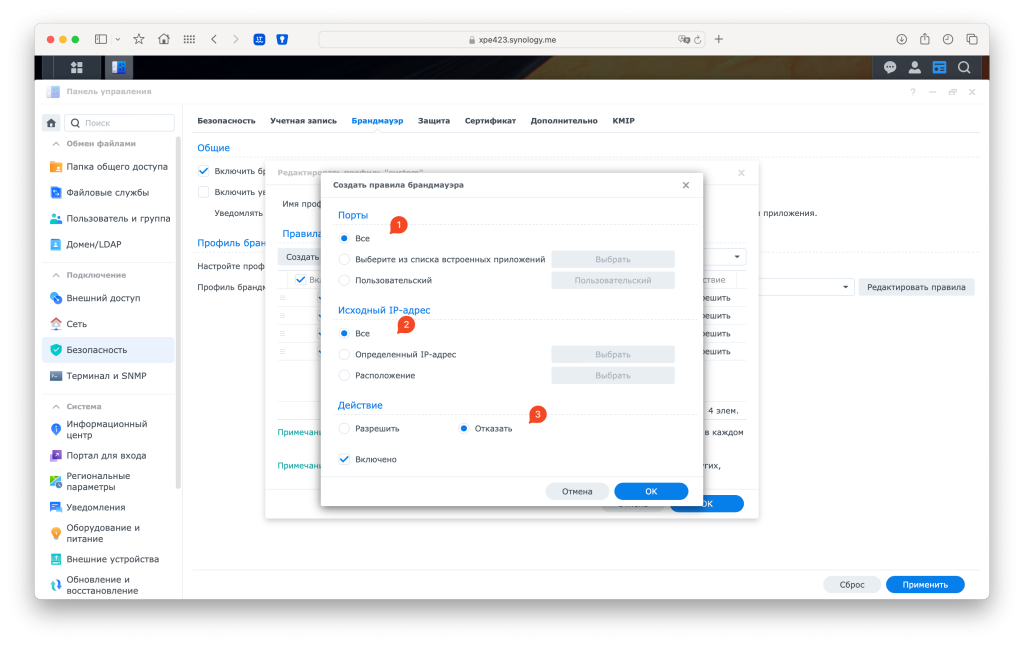

Самым последним правилом нужно запретить все

В итоге базовые правила фаервола должны выглядеть примерно так. Египет и турция просто пример.

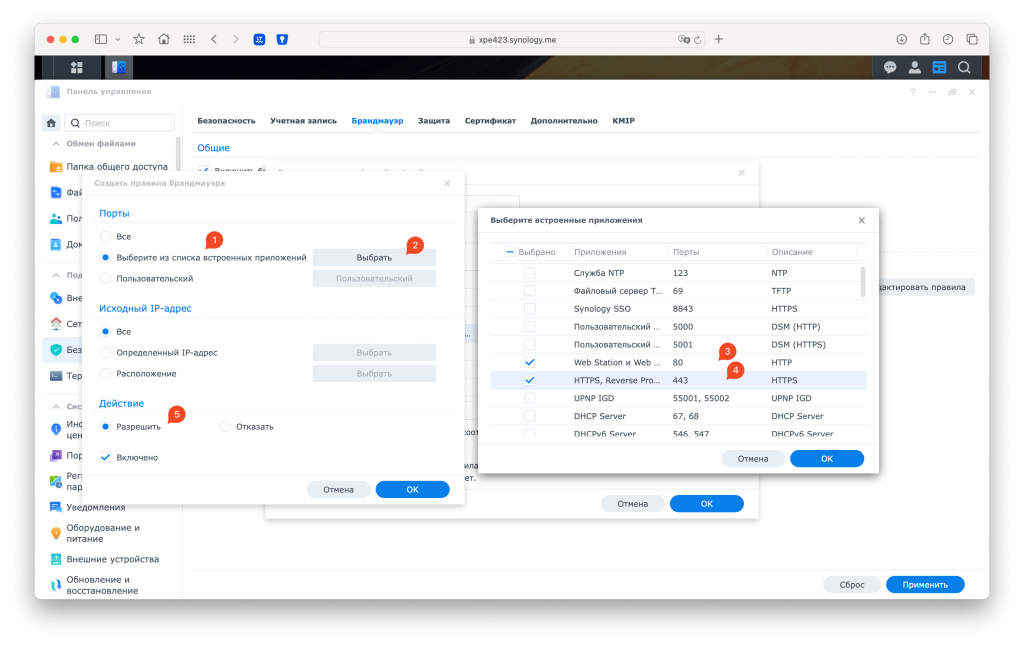

Если вы получаете бесплатный SSL сертификат Let’s Encrypt для собственного домена, не synology, то нужно разрешить порт 80, на всякий случай я еще разрешаю 443, но это помоему лишнее. Эти порты открываем для всего интернета. Это связано с тем, что неизвестно где находятся проверяющие сервера Let’s Encrypt.

Если есть почтовый сервер, то разрешите порты для него. Порты для почты придется открыть для всего интернета, это связано с тем почтовые сервера могут находиться и находятся по всему миру и вы же не хотите остаться без почты с гугла или протона.

Соответственно дополнительные правила перемещаете выше запрещающего. Как я и говорил выше правила читаются сверху вниз пока не будет найдено совпадение, а самое нижнее это запретить все и вся.

Вот таких несколько правил и подборы паролей сведуться к минимуму на вашем Synology NAS.

SSL Сертификаты

Наличие SSL-сертификата на домашнем сервере полезно по следующим причинам:

- Безопасность: SSL обеспечивает защиту передачи данных между вашим сервером и браузерами пользователей, шифруя информацию и делая её недоступной для злоумышленников.

- Доверие: SSL-сертификаты повышают уровень доверия к вашему серверу со стороны пользователей.

- Интеграция с сервисами: Многие важные интернет-сервисы требуют наличия SSL-сертификата для взаимодействия, например, Bitwarden.

- Удовлетворение требований пользователей: Клиенты и партнёры могут быть более склонны доверять вам и делиться своими данными, если ваш сервер использует SSL-защиту.

Ну вот например как распростроняется информация по радио каналу GSM или WIFI? Она распростроняется всем, но только те устройства, которым она предназначена ее анализируют и обрабатываю, остальные просто игнорируют. Этим пользуются злоумышленники, которые находясь рядом с вами в кафе, метро, соседней машине или даже соседнем доме, если речь про 4G. Могут без проблем ловить ваш трафик и анализировать его. Если в этом трафике будут прередавать пароли в незашифрованном виде, то злоумышленник не только поймет от чего эти пароли, но и сможет ими воспользоватсья для кражи или порчи ваших данных.

Поэтому использовать защищенное SSL соединение крайне важно. И тут нужно отметить, что это не обязательно должен быть SSL сертификат подтверждающий ваш домен и выданный каким-то центром сертификации, это может быть и самоподписанный сертификат. Тут самое главное само его наличие. Правда если использовать самоподписанный, то браузер или приложения не смогут удостовериться в сервере, к которому подключаются, и будут выдавать предупреждения, обычно красного цвета. Но трафик всеравно будет передаваться в зашифрованном виде. В идеале конечно иметь корректный подписанный центром сертификации сертификат.

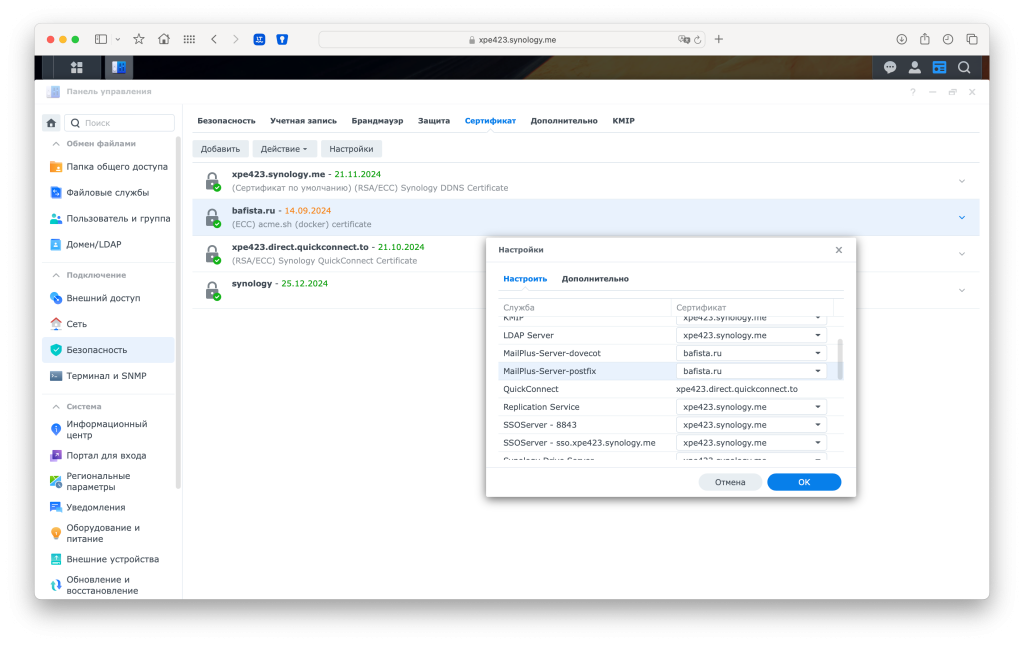

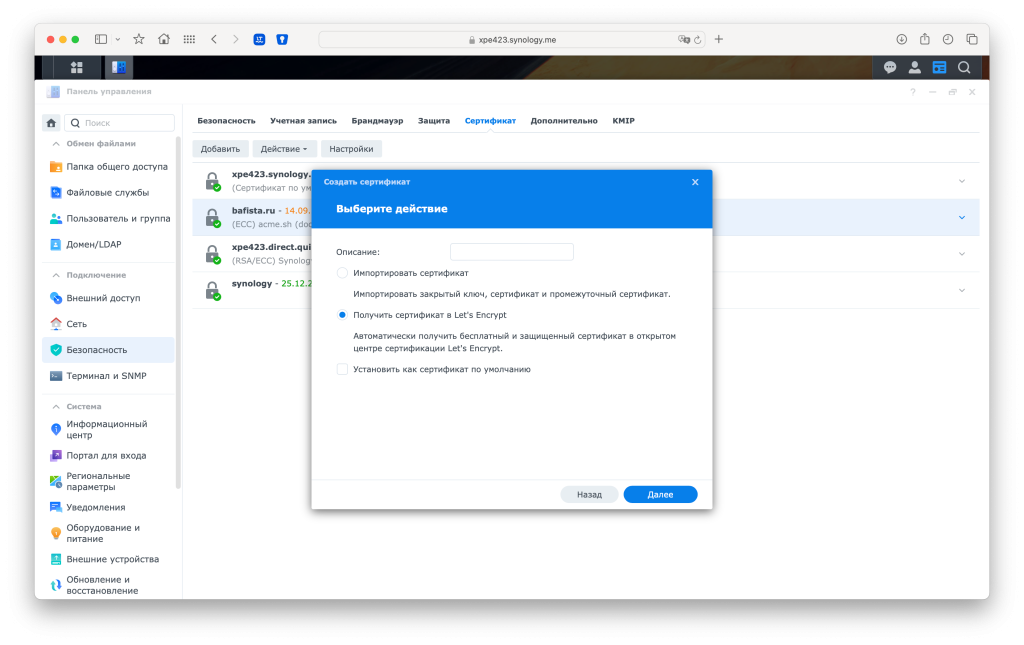

Получить такой можно прям на Synology через службу сертификации Let’s Encrypt. Тут есть два варианта.

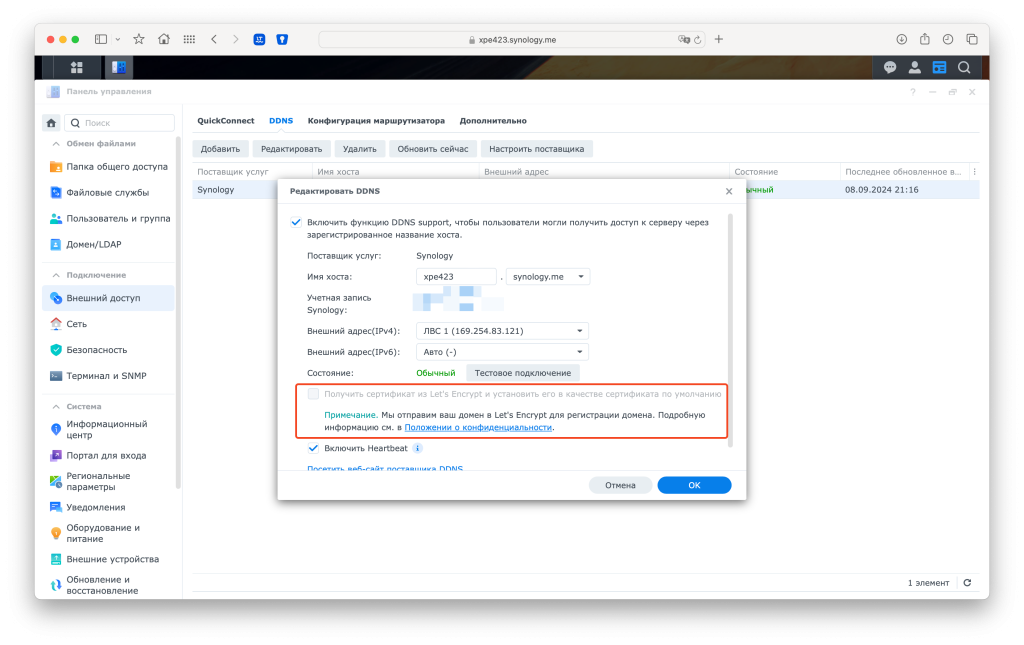

Первый вариант использовать DDNS Synology. При регистрации имени укажите галочкой получить этот сертификат и он будет вам предоставлен. Причем для этого не нужно открывать порт 80 или 443. Если при регистрации DDNS вы не поставили эту галочку и нет соответствующего у вас сертификата, то просто удалите и заново создайте DDNS запись.

Второй способ, который нужен тем у кого собственное доменное имя, это поулчить бесплатный SSL сертификат Let’s Encrypt на 90 дней. Через 90 дней он будет автоматически продлен, но у вас должен быть открыт порт 80, что бы Let’s Encrypt смогла удостовериться, что выдает сертификат вам, а не кому либо еще. Synology продление сертификата SSL

Обновления безопасности

До 2014 года я бы дал вам совет устанавливать обновления безопасности автоматически, но как показали события в мире это может быть черевато проблемами. Тем не менее это очень важно и нужно следить за обновлениями и устанавливать их по нескольким причинам:

- Устранение уязвимостей: Обновления часто содержат исправления для известных уязвимостей, которые могут быть использованы злоумышленниками для атаки на систему.

- Защита от новых угроз: Киберугрозы постоянно эволюционируют, и обновления помогают защитить систему от новых типов вредоносного ПО и атак.

- Улучшение функциональности: Обновления могут не только повышать безопасность, но и улучшать производительность и функциональность программного обеспечения.

- Соответствие стандартам: Некоторые отрасли требуют соблюдения определенных стандартов безопасности, и регулярное обновление ПО помогает оставаться в рамках этих требований.

- Устранение ошибок: Обновления могут исправлять ошибки и сбои, которые могут привести к утечке данных или другим проблемам.

- Улучшение совместимости: Новые версии программного обеспечения могут обеспечивать лучшую совместимость с другими приложениями и системами, что также может повысить уровень безопасности.

Регулярные обновления — это важный аспект поддержания безопасности как личных устройств, так и корпоративных систем.

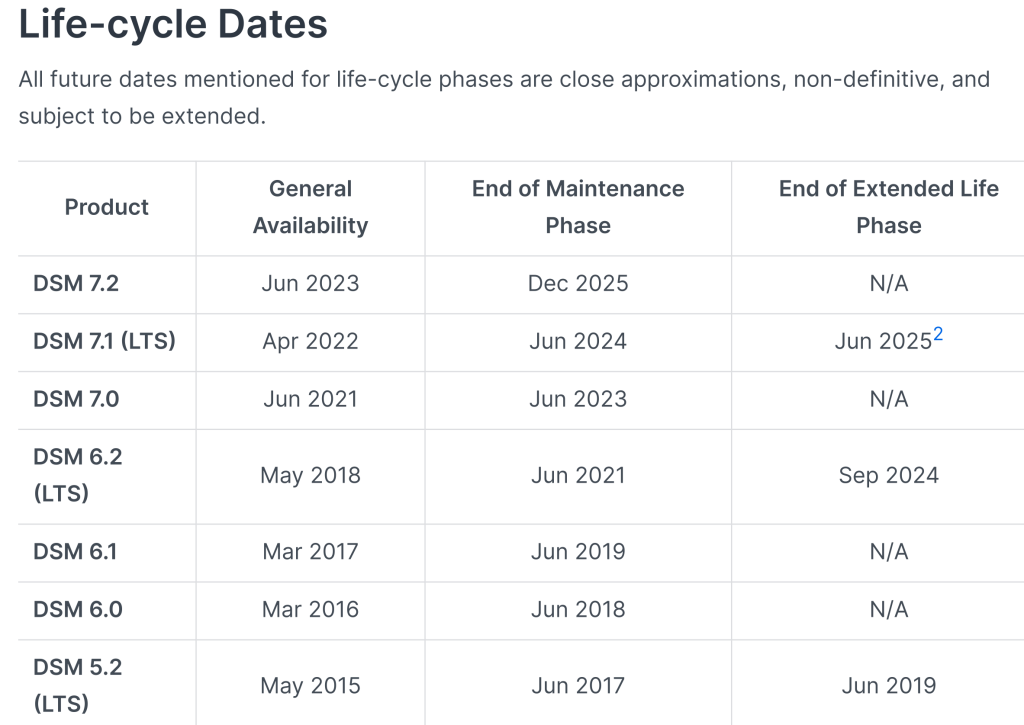

У Synology есть документ жизненный цикл програмного обеспечения Synology. В нем описано какие версии продуктов поддерживаются и до какого времени. Например, для версии DSM 6.2 выпущенная в мае 2018 года поддержка выпуска патчей безопасности прекратится в сентябре 2024 года. Не много не мало 6 лет. Выпуск патчей безопасности DSM 7.1 будет проиходить до января 2025 года и это долгосрочная версия LTS. Версия же DSM 7.2 прекратит получать патчи безопасности в декабре 2025 года.

Если у вашего продукта стоит максимальная поддерживаемая версия DSM и она уже не получает патчи безопасности, то настоятельно рекомендую обновить свое устройство на новое, это время настал. Старое устрйоство можно оставить для хранения резервных копий.

Я стараюсь следить за всеми обновлениями Synology и публикую эти данные в своих соц сетях. Подписывайтесь, что бы не пропустить возможно очень важное для вас обновление.